Como Monitorar Transferências de Arquivos: Impedindo Vazamentos de Dados com MonitUp

Você sabia que 88% das violações de dados envolvem erro humano ao transferir arquivos confidenciais? As empresas precisam monitorar transferências de arquivos de forma eficaz para proteger suas informações valiosas. O trabalho remoto expandiu o perímetro digital, tornando mais fácil que dados confidenciais escapem despercebidos.

Frequentemente, vazamentos de dados começam de forma inocente: um funcionário envia por e-mail um documento confidencial para sua conta pessoal ou carrega informações sensíveis em um serviço de nuvem sem segurança. Consequentemente, essas ações podem resultar em incidentes graves de segurança, multas regulatórias e danos à reputação. Para pequenas e médias empresas, detectar vazamentos de dados desde o início é especialmente crucial, pois elas normalmente contam com menos recursos para se recuperar de incidentes de segurança.

Ferramentas de monitoramento de atividades de funcionários, como o MonitUp, oferecem uma solução ao rastrear movimentações de arquivos por todos os canais—sejam e-mail, serviços de nuvem ou dispositivos removíveis. Além disso, esses sistemas ajudam a prevenir a exfiltração de dados, identificando padrões suspeitos e alertando administradores antes que ocorram danos.

Este artigo explora como as empresas podem fortalecer a segurança de TI para PMEs por meio do monitoramento adequado de transferências de arquivos, identificar sinais de alerta de possíveis vazamentos de dados e implementar controles eficazes usando os recursos abrangentes de rastreamento do MonitUp.

Compreendendo os Riscos de Transferência de Arquivos em Ambientes de Trabalho Remoto

Ambientes de trabalho remoto expandiram drasticamente a superfície de risco para a segurança de dados. Transferências de arquivos fora dos limites tradicionais do escritório muitas vezes carecem dos robustos mecanismos de proteção disponíveis em redes corporativas, criando várias vias para que informações confidenciais fujam.

Canais Comuns de Transferência de Arquivos: Email, Nuvem, USB

A troca de arquivos ocorre por meio de vários canais, cada um apresentando desafios de segurança únicos. O email permanece um dos métodos mais utilizados, apesar de ser notoriamente vulnerável a interceptações. Anexos não criptografados podem ser facilmente capturados durante a transmissão, especialmente quando enviados por redes públicas.

Plataformas na nuvem, como Google Drive, Dropbox e OneDrive, oferecem conveniência, mas introduzem a chamada "proliferação de dados obscura" quando funcionários criam ou compartilham arquivos sem a devida governança. Esses arquivos permanecem frequentemente acessíveis publicamente ou compartilhados além do público-alvo pretendido, sem que sejam detectados.

Dispositivos USB e mídias de armazenamento externo continuam representando ameaças significativas à segurança, apesar dos avanços em tecnologia de nuvem. Esses dispositivos físicos permitem a exfiltração massiva de dados sem detecção pela rede, tornando-os particularmente perigosos. Um único pendrive pode transferir gigabytes de informações proprietárias em segundos, contornando completamente os controles de segurança da rede.

Como Transferências Não Monitoradas Levam a Vazamentos de Dados

Quando as transferências de arquivos não são monitoradas, as empresas enfrentam riscos substanciais. De acordo com dados recentes, o custo médio de uma violação de dados subiu para US$ 4,88 milhões, representando um aumento de 10% em relação ao ano anterior. Esse impacto financeiro decorre de várias consequências:

A falta de visibilidade cria pontos cegos perigosos. Sem monitorar a movimentação de arquivos nas redes, as organizações não conseguem detectar transferências não autorizadas de dados confidenciais. Além disso, o compartilhamento de arquivos sem monitoramento geralmente resulta em:

- Violação de conformidade com regulamentações como GDPR e HIPAA, acarretando pesadas multas

- Acesso não autorizado devido a senhas fracas e autenticação inadequada

- Links públicos persistentes que permanecem ativos muito depois de terem sido necessários

Trabalhadores remotos frequentemente transferem arquivos sem o mesmo nível de segurança encontrado nas redes corporativas. Embora os arquivos armazenados internamente possam estar protegidos por criptografia, esse mesmo nível de segurança raramente se aplica quando são compartilhados remotamente. Essa lacuna de segurança torna as informações confidenciais vulneráveis durante o trânsito entre locais ou dispositivos.

Exemplos do Mundo Real de Ameaças Internas por Compartilhamento de Arquivos

Em 2017, um funcionário da Boeing enviou por email uma planilha para sua esposa, buscando ajuda com formatação. Sem saber, colunas ocultas continham informações pessoais de aproximadamente 36.000 colegas. Esse vazamento acidental custou à Boeing cerca de US$ 7 milhões em serviços de monitoramento de crédito para os funcionários afetados.

Da mesma forma, a Microsoft enfrentou uma ameaça séria quando vários funcionários expuseram inadvertidamente credenciais de login de sua infraestrutura no GitHub. Esse erro poderia ter dado aos invasores acesso aos servidores Azure e aos sistemas internos da Microsoft, possivelmente resultando em multas de GDPR de até €20 milhões caso dados de clientes europeus tivessem sido comprometidos.

Em outro caso, dois funcionários da General Electric baixaram milhares de arquivos contendo segredos comerciais dos servidores da empresa e, em seguida, enviaram-nos para armazenamento em nuvem ou para endereços de email particulares. Após investigação do FBI, ambos foram condenados e obrigados a pagar US$ 1,4 milhão em restituição.

Esses exemplos demonstram por que as organizações devem monitorar as transferências de arquivos em todos os canais. Seja por malícia ou acidente, a movimentação de arquivos não monitorada representa uma das vulnerabilidades de segurança mais significativas no ambiente de trabalho distribuído atual. Ferramentas eficazes de monitoramento de transferências de arquivos fornecem a visibilidade necessária para detectar atividades suspeitas antes que gerem violações de dados custosas.

|

|

|

Como o MonitUp Detecta e Registra Transferências de Arquivos

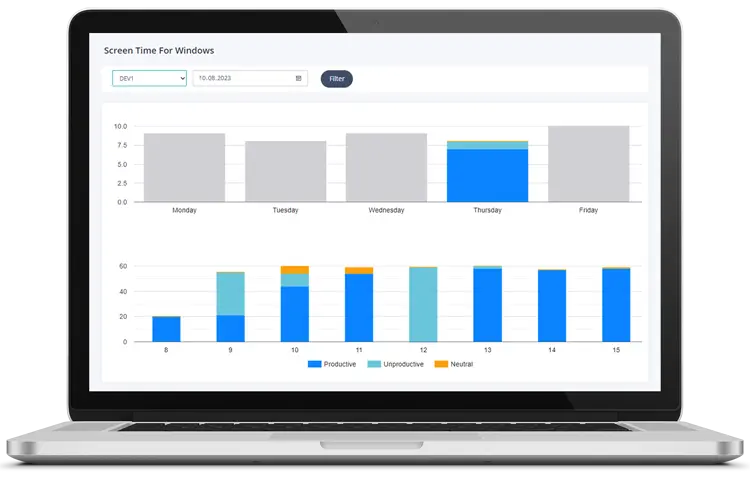

O MonitUp oferece recursos robustos de monitoramento de transferências de arquivos que funcionam como uma primeira linha de defesa contra vazamentos de dados. Este software implementa vários níveis de tecnologias de rastreamento para fornecer visibilidade sobre a movimentação de arquivos, independentemente de onde ou como ocorram.

Rastreamento de Movimentação de Arquivos em Unidades Locais e na Nuvem

O MonitUp cria um ambiente de monitoramento abrangente ao rastrear transferências de arquivos em vários locais de armazenamento. O sistema registra meticulosamente todos os movimentos de arquivos entre drives locais, compartilhamentos de rede e dispositivos de armazenamento externo. Essa abordagem multidimensional garante que nada passe despercebido.

Diferentemente de ferramentas de monitoramento básicas, o MonitUp estende suas capacidades de rastreamento a ambientes em nuvem. O software pode verificar arquivos que foram criados, modificados, excluídos ou que simplesmente existam em pastas específicas na rede, servidores SFTP, servidores FTP/s, Amazon S3 Buckets e Azure Blob storage. Essa cobertura ampla é essencial, pois as organizações confiam cada vez mais em soluções de armazenamento híbrido.

Para ambientes locais, o MonitUp monitora atividades de arquivos em servidores de arquivos Windows, clusters de failover e ambientes de workgroup. O software registra automaticamente cada instância em que arquivos são copiados ou movidos, criando um registro detalhado que inclui:

- Qual arquivo foi transferido

- Quem iniciou a transferência

- Quando a transferência ocorreu

- Os locais de origem e destino

Além disso, o MonitUp ajuda a detectar padrões incomuns de renomeação ou criptografia de arquivos, que muitas vezes precedem tentativas de exfiltração de dados. Ao monitorar transferências de arquivos de forma abrangente, os administradores obtêm informações valiosas sobre possíveis riscos de segurança que, de outra forma, permaneceriam ocultos.

Alertas em Tempo Real para Compartilhamento de Arquivos não Autorizado

Além do monitoramento passivo, o MonitUp fornece proteção ativa por meio de seu sistema de alertas em tempo real. O software pode ser configurado para acionar notificações imediatamente quando ocorrerem atividades suspeitas de compartilhamento de arquivos. Esses alertas permitem que as equipes de TI respondam rapidamente a possíveis ameaças, interrompendo efetivamente violações de dados antes que se agravem.

O recurso de notificação é altamente personalizável, permitindo que as organizações definam parâmetros específicos para o que constitui comportamento suspeito. Por exemplo, o MonitUp pode sinalizar quando aplicativos não autorizados são usados ou quando determinadas palavras-chave aparecem em documentos transferidos. O sistema também pode tirar capturas de tela automáticas a cada cinco minutos para funcionários designados, fornecendo evidências visuais da manipulação de arquivos.

É particularmente importante que o MonitUp identifique padrões incomuns, como downloads de arquivos a partir de locais desconhecidos, tentativas de acesso em alta frequência ou tentativas de acessar informações confidenciais a partir de dispositivos ou endereços IP não confiáveis. Esses comportamentos geralmente indicam contas comprometidas ou tentativas ativas de exfiltração de dados.

Registros de Auditoria para Acesso e Modificações de Arquivos

A responsabilidade completa exige documentação detalhada de todas as interações com arquivos. O MonitUp cria trilhas de auditoria abrangentes que rastreiam cada operação realizada em arquivos monitorados, incluindo visualização, edição, impressão, ações de recortar/colar e até capturas de tela.

Esses registros de auditoria incluem detalhes de nível forense, tais como:

- O horário exato de cada operação de arquivo

- Endereços IP de onde os arquivos foram acessados

- Nomes das máquinas envolvidas na transferência

- Caminhos e locais completos dos arquivos

- Identidades de usuário associadas a cada ação

Por meio desses registros de auditoria detalhados, o MonitUp permite que as organizações mantenham conformidade com estruturas regulatórias, como GDPR, PCI e outras legislações regionais de privacidade de dados. Além disso, esses registros são inestimáveis em investigações de segurança, permitindo que os administradores rastreiem a sequência exata de eventos em torno de qualquer transferência de arquivo suspeita.

Para ainda mais supervisão de segurança, o MonitUp permite integração com ferramentas de SIEM (Security Information and Event Management), possibilitando relatórios de auditoria consolidados e o mapeamento de políticas de proteção a nível de arquivo para fluxos de trabalho de negócios. Essa integração cria um ambiente unificado de monitoramento de segurança que melhora consideravelmente as capacidades de detecção de ameaças.

Indicadores Técnicos de Atividade Suspeita em Arquivos

Uma prevenção eficaz de vazamentos de dados depende do reconhecimento de sinais técnicos importantes que precedem tentativas de exfiltração. O MonitUp monitora transferências de arquivos rastreando diversos padrões de atividade suspeita que frequentemente indicam possíveis incidentes de segurança.

Padrões de Renomeação ou Criptografia Incomuns

Criminosos frequentemente renomeiam ou criptografam arquivos como parte de ataques de exfiltração de dados ou ransomware. O MonitUp identifica esses padrões suspeitos analisando propriedades e comportamentos de arquivos. Arquivos repentinamente renomeados com extensões de alta entropia (caracteres aleatórios) normalmente sinalizam atividade de ransomware. O sistema compara automaticamente as extensões dos arquivos com padrões maliciosos conhecidos e gera alertas quando surgem extensões suspeitas.

Alterações repentinas em vários arquivos simultaneamente merecem investigação imediata. De fato, o MonitUp pode detectar quando arquivos legítimos com extensões padrão (.jpg, .pdf, .docx) são convertidos em formatos incomuns. Esse reconhecimento de padrão é fundamental, pois invasores utilizam cada vez mais técnicas de transformação de arquivo para ocultar dados antes da extração.

Incidentes de segurança como o ransomware “.devil” ilustram por que é vital monitorar mudanças de extensão de arquivo – nesse caso, invasores modificaram extensões em diversos servidores, desabilitando simultaneamente a proteção antivírus.

Transferências de Arquivos Fora do Expediente e Acesso Remoto

Transferências de arquivos que ocorrem fora do horário comercial representam um indicador crítico de potencial roubo de dados. Naturalmente, o MonitUp sinaliza atividades como transferências de grande volume durante noites, fins de semana ou feriados, quando as operações normais são mínimas.

O incidente de violação de dados da MISL exemplifica claramente por que o horário é importante – o autor acessou grandes quantidades de dados confidenciais principalmente fora do expediente, um padrão que deveria ter gerado alertas imediatos. Posteriormente, essa anomalia comportamental tornou-se um indicador reconhecível de intenção maliciosa.

O MonitUp estabelece padrões básicos para cada usuário e departamento, permitindo ao sistema detectar quando o acesso a arquivos se desvia das normas. Horários de login incomuns combinados com tentativas excessivas de acesso a arquivos formam um indicador altamente confiável de comprometimento.

Uso de Ferramentas de Compartilhamento de Arquivos Não Autorizadas

As organizações frequentemente enfrentam ameaças de funcionários que utilizam aplicativos de compartilhamento de arquivos não aprovados. Essas ferramentas não autorizadas criam pontos cegos de segurança que contornam os mecanismos de proteção corporativos.

MonitUp identifica quando funcionários utilizam:

- Contas pessoais de armazenamento em nuvem (Dropbox, Google Drive, OneDrive) fora das instâncias aprovadas pela TI

- Serviços de transferência de arquivos como Transfer.sh que escapam do monitoramento corporativo

- Conexões de mídia removível para extrair grandes volumes de dados

- Ferramentas de enumeração de arquivos que investiguem vários compartilhamentos de rede

De forma crucial, o MonitUp detecta tentativas de descobrir pastas e arquivos compartilhados em sistemas em rede – uma técnica de reconhecimento frequentemente utilizada antes do roubo de dados. Essa atividade de “Enumeração de Compartilhamento de Arquivos” representa um primeiro passo clássico antes de atores mal-intencionados tentarem extrair informações valiosas.

Usando o MonitUp para Prevenir Exfiltração de Dados

Além de detectar atividades suspeitas, o MonitUp oferece poderosas ferramentas preventivas que bloqueiam ativamente tentativas de exfiltração de dados. Esses recursos funcionam em conjunto para criar múltiplas camadas de proteção para informações sensíveis.

Bloqueio de Aplicativos de Transferência de Arquivos Não Aprovados

O MonitUp controla efetivamente quais aplicativos podem acessar e transferir dados da empresa. Esse recurso tem como alvo o shadow IT—softwares não autorizados que os funcionários podem usar para contornar os protocolos de segurança. O sistema identifica e bloqueia aplicativos não aprovados que tentem mover arquivos para fora da rede.

Especificamente, o MonitUp pode:

- Bloquear serviços pessoais de armazenamento em nuvem, como instâncias não autorizadas do Dropbox ou Google Drive

- Impedir o uso de ferramentas de transferência de arquivos não aprovadas

- Restringir uploads de arquivos para serviços de nuvem não aprovados

Para transferências baseadas em navegador, o MonitUp suporta configurações que redirecionam os usuários para navegadores aprovados ao acessar conteúdo sensível. Essa restrição garante que os arquivos sejam enviados apenas através de canais onde existam mecanismos adequados de monitoramento e proteção.

Definindo Permissões de Acesso a Arquivos por Função

O controle de acesso baseado em função (RBAC) é o alicerce da estratégia preventiva do MonitUp. Essa abordagem se alinha ao princípio do menor privilégio, concedendo aos funcionários acesso apenas aos dados necessários para suas funções específicas.

Por meio da interface de gerenciamento de permissões do MonitUp, os administradores podem:

- Criar controles de acesso granulares em nível de diretório e arquivo

- Estabelecer hierarquias de função que reflitam a estrutura organizacional

- Aplicar listas de controle de acesso (ACLs) do Windows para permissões detalhadas

A implementação de RBAC por meio do MonitUp reduz drasticamente a superfície de risco, pois os funcionários não podem transferir arquivos aos quais não possuem acesso. Além disso, essa abordagem estruturada simplifica os processos de integração e desligamento de funcionários, tornando mais fácil atualizar direitos de acesso quando as funções de trabalho mudam.

Alertas Automatizados para Grandes Transferências de Arquivos

Volumes incomuns de transferência de arquivos geralmente sinalizam tentativas de exfiltração de dados. Por isso, o MonitUp permite a configuração de alertas automatizados com base em diversos parâmetros, incluindo tamanho de arquivo e frequência de transferência.

Os administradores podem personalizar parâmetros de alerta com base em:

- Tamanho máximo de arquivo permitido para transferência

- Número de transferências em um determinado intervalo de tempo

- Tipos ou extensões de arquivo específicos sendo movidos

Uma vez acionados, esses alertas permitem uma resposta rápida a possíveis tentativas de exfiltração. O sistema pode ser configurado para tomar medidas imediatas, desde bloquear totalmente a transferência até notificar a equipe de segurança para investigação adicional.

Além disso, o MonitUp se integra à infraestrutura de segurança existente, enviando dados de alertas para sistemas de SIEM (Security Information and Event Management) para uma coordenação abrangente de resposta a ameaças. Essa abordagem holística garante que atividades suspeitas de transferência de arquivos sejam tratadas prontamente, antes que dados confidenciais deixem a organização.

Benefícios do Monitoramento de Transferência de Arquivos para Conformidade e Segurança

A implementação de um monitoramento robusto de transferências de arquivos oferece benefícios regulatórios e de segurança substanciais, além da simples detecção de ameaças. As organizações enfrentam escrutínio crescente em relação à forma como lidam com informações sensíveis, tornando a conformidade uma função crucial de negócios e não apenas um requisito formal.

Atendendo aos Requisitos de Manuseio de Dados do GDPR e HIPAA

Estruturas regulatórias impõem requisitos rigorosos para processos de manuseio de dados. O GDPR exige a notificação de violações em até 72 horas após a descoberta, enquanto a HIPAA concede até 60 dias. Essa diferença significativa mostra por que organizações que lidam com dados em várias jurisdições devem implementar sistemas de monitoramento abrangentes.

Ferramentas de monitoramento de arquivos fornecem capacidades essenciais para cumprir essas regulamentações:

- Registro detalhado de quem acessou arquivos, quando ocorreram modificações e por que mudanças foram feitas

- Documentação de atividades de processamento que podem ser apresentadas às autoridades supervisoras quando necessário

- Garantia de conformidade com leis de privacidade de dados por meio de salvaguardas técnicas

Organizações que atuam em setores regulamentados precisam demonstrar controles adequados sobre informações sensíveis. Nesse sentido, os sistemas de monitoramento de arquivos geram evidências de que medidas de segurança estão efetivamente em vigor, satisfazendo os requisitos dos auditores para conformidade com GDPR e HIPAA.

Reduzindo o Risco de Ameaças Internas com Maior Visibilidade

Ameaças internas representam um desafio de segurança oneroso, com perdas anuais atingindo US$ 15,40 milhões por incidente. O monitoramento abrangente de arquivos reduz esse risco ao aumentar a visibilidade sobre o comportamento dos usuários.

Em toda a organização, sistemas de monitoramento detectam possíveis sinais de alerta:

- Tentativas de acesso não autorizado a documentos confidenciais

- Padrões incomuns de renomeação ou criptografia de arquivos

- Tentativas de usar armazenamento em nuvem pessoal para dados corporativos

Essa visibilidade permite que as organizações identifiquem comportamentos maliciosos ou negligentes precocemente. Sem dúvida, a detecção antecipada minimiza consequências financeiras e danos à marca, dando às equipes de segurança tempo para agir antes que os dados saiam dos limites organizacionais.

Melhorando a Responsabilidade dos Funcionários e a Prontidão para Auditorias

O monitoramento de transferências de arquivos estabelece cadeias claras de responsabilidade. Sempre que ocorrem incidentes de segurança, registros de auditoria detalhados permitem rastrear exatamente quem acessou quais informações e quando.

A prontidão para auditorias exige a manutenção de registros extensos de atividades relacionadas a arquivos. Esses registros são inestimáveis em:

- Auditorias de conformidade externas

- Investigações internas de segurança

- Análises forenses após incidentes de segurança

Além dos requisitos regulatórios, essas trilhas de auditoria ajudam a identificar pontos fracos em processos e oportunidades de treinamento. As organizações podem usar esses dados para reforçar práticas de segurança e demonstrar diligência a todos os interessados.

Principalmente, sistemas de monitoramento fornecem prova definitiva dos esforços de conformidade, ajudando as organizações a evitar penalidades que podem chegar a €20 milhões ou 4% do faturamento anual, conforme previsto no GDPR.

Conclusão

O monitoramento de transferências de arquivos é um mecanismo de defesa fundamental contra vazamentos de dados. Ao longo deste artigo, examinamos como o compartilhamento de arquivos não monitorado cria vulnerabilidades de segurança substanciais, especialmente em ambientes de trabalho remoto. Consequentemente, as empresas enfrentam riscos crescentes de que informações confidenciais escapem por anexos de email, serviços de nuvem e mídias removíveis.

O MonitUp enfrenta esses desafios diretamente com recursos de rastreamento abrangentes. O sistema monitora a movimentação de arquivos em unidades locais e na nuvem, gera alertas em tempo real para compartilhamento não autorizado e mantém trilhas de auditoria detalhadas de todas as atividades relacionadas a arquivos. Além disso, ele identifica sinais de alerta técnico, como padrões incomuns de criptografia, transferências fora do horário e uso de aplicativos não aprovados.

O mais importante é que o MonitUp muda as organizações de uma postura reativa para uma postura proativa de segurança. Em vez de apenas detectar violações após o fato, a plataforma previne efetivamente a exfiltração de dados por meio de bloqueio de aplicativos, controles de acesso baseados em função e alertas automatizados para transferências suspeitas.

Os benefícios vão além da segurança básica. Empresas que usam monitoramento de transferências de arquivos atendem a requisitos regulatórios rigorosos em estruturas como GDPR e HIPAA. Essa conformidade reduz potenciais multas e fortalece a governança de segurança como um todo. A visibilidade sobre a movimentação de arquivos também minimiza riscos de ameaças internas e estabelece cadeias claras de responsabilidade.

A segurança de dados exige vigilância em todos os canais de transferência. Embora as ameaças cibernéticas continuem a evoluir, ferramentas como o MonitUp oferecem a visibilidade essencial para proteger informações sensíveis. Dessa forma, o monitoramento de transferências de arquivos se torna não apenas uma solução técnica, mas uma necessidade empresarial fundamental para organizações comprometidas em proteger seus ativos digitais mais valiosos.