Come monitorare i trasferimenti di file: fermare le fughe di dati con MonitUp

Sapevi che l’88% delle violazioni di dati coinvolge errori umani durante il trasferimento di file sensibili? Le aziende hanno bisogno di monitorare i trasferimenti di file in modo efficace per proteggere le proprie informazioni preziose. Il lavoro da remoto ha ampliato il perimetro digitale, rendendo più facile la fuoriuscita di dati sensibili senza che venga rilevata.

Le fughe di dati spesso iniziano innocuamente: un dipendente invia via email un documento riservato al proprio account personale o carica informazioni sensibili su un servizio cloud non protetto. Di conseguenza, queste azioni possono sfociare in gravi incidenti di sicurezza, sanzioni normative e danni reputazionali. Per le piccole e medie imprese, individuare tempestivamente le fughe di dati è particolarmente cruciale, poiché dispongono di meno risorse per riprendersi da violazioni di sicurezza.

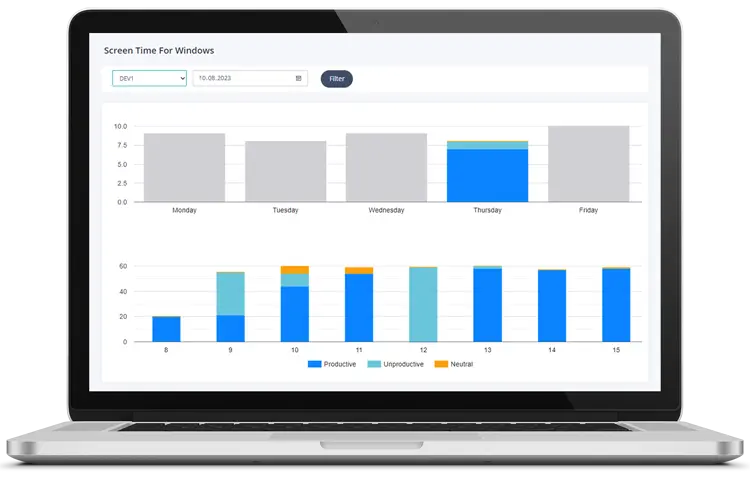

Strumenti di monitoraggio dell’attività dei dipendenti come MonitUp offrono una soluzione tracciando i movimenti di file su tutti i canali — che siano email, servizi cloud o dispositivi rimovibili. Inoltre, questi sistemi aiutano a prevenire l’esfiltrazione di dati identificando pattern sospetti e avvisando gli amministratori prima che si verifichino danni.

In questo articolo esploreremo come le aziende possano rafforzare la sicurezza IT per le PMI attraverso un adeguato monitoraggio dei trasferimenti di file, riconoscere i segnali di possibili fughe di dati e implementare controlli efficaci utilizzando le funzionalità complete di monitoraggio di MonitUp.

Comprendere i rischi dei trasferimenti di file in ambienti di lavoro remoto

Gli ambienti di lavoro remoto hanno notevolmente ampliato la superficie di rischio per la sicurezza dei dati. I trasferimenti di file al di fuori dei confini dell’ufficio tradizionale spesso non dispongono dei solidi meccanismi di protezione presenti nelle reti aziendali, generando molteplici possibilità di fuga di informazioni sensibili.

Canali comuni di trasferimento file: Email, Cloud, USB

I file vengono condivisi attraverso diversi canali, ognuno con sfide di sicurezza uniche. L’email rimane uno dei metodi più utilizzati, sebbene sia particolarmente esposta a intercettazioni. Gli allegati non crittografati possono essere facilmente catturati durante la trasmissione, soprattutto quando inviati su reti pubbliche.

Piattaforme cloud come Google Drive, Dropbox e OneDrive offrono praticità ma introducono una “proliferazione ombra di dati” quando i dipendenti creano o condividono file senza la dovuta governance. Questi file spesso restano pubblicamente accessibili o condivisi oltre il pubblico previsto, a tempo indeterminato e senza alcuna rilevazione.

I dispositivi USB e gli archivi esterni continuano a rappresentare minacce significative, nonostante i progressi nelle tecnologie cloud. Questi dispositivi fisici consentono enormi esfiltrazioni di dati senza rilevamento in rete, risultando particolarmente pericolosi. Una singola chiavetta USB può trasferire gigabyte di informazioni proprietarie in pochi secondi, bypassando del tutto i controlli di sicurezza di rete.

Come i trasferimenti non monitorati possono causare fughe di dati

Quando i trasferimenti di file non vengono monitorati, le aziende si espongono a rischi considerevoli. Secondo dati recenti, il costo medio di una violazione di dati è salito a 4,88 milioni di dollari, con un aumento del 10% rispetto all’anno precedente. Questo impatto finanziario deriva da diverse conseguenze:

La mancanza di visibilità genera pericolosi punti ciechi. Senza un monitoraggio del movimento dei file in rete, le organizzazioni non possono rilevare trasferimenti non autorizzati di dati sensibili. Inoltre, la condivisione di file non monitorata spesso porta a:

- Violazioni di conformità con normative come GDPR e HIPAA, con relative pesanti sanzioni

- Accessi non autorizzati dovuti a password deboli e autenticazione inadeguata

- Link pubblici permanenti che restano attivi ben oltre il loro scopo

I lavoratori remoti trasferiscono spesso file senza il medesimo livello di sicurezza presente nelle reti aziendali. Mentre i file conservati internamente potrebbero essere protetti da crittografia, raramente si applica lo stesso livello di sicurezza quando vengono condivisi da remoto. Questo divario nella sicurezza rende le informazioni sensibili vulnerabili durante il transito tra posizioni o dispositivi differenti.

Esempi reali di minacce interne tramite condivisione di file

Le minacce interne possono manifestarsi sia in modo doloso sia accidentale. Nel 2017, un dipendente Boeing inviò un foglio di calcolo alla moglie per ottenere aiuto con la formattazione. A sua insaputa, le colonne nascoste contenevano informazioni personali di circa 36.000 colleghi. Questa violazione accidentale costò a Boeing circa 7 milioni di dollari in servizi di monitoraggio del credito per i dipendenti colpiti.

Analogamente, Microsoft dovette affrontare una grave minaccia quando diversi dipendenti rivelarono inavvertitamente le credenziali di accesso per l’infrastruttura GitHub dell’azienda. Questo errore avrebbe potuto concedere agli aggressori l’accesso ai server di Azure e ai sistemi interni di Microsoft, potenzialmente culminando in sanzioni GDPR fino a 20 milioni di euro se fossero stati compromessi i dati dei clienti europei.

In un altro caso, due dipendenti di General Electric scaricarono migliaia di file contenenti segreti industriali dai server aziendali, poi li caricarono in servizi cloud o li inviarono a indirizzi email privati. Dopo un’indagine dell’FBI, entrambi furono condannati e obbligati a pagare 1,4 milioni di dollari di risarcimento.

Questi esempi dimostrano perché le organizzazioni debbano monitorare i trasferimenti di file su tutti i canali. Sia che si tratti di azioni dolose o di errori involontari, il movimento di file non monitorato rappresenta una delle vulnerabilità di sicurezza più rilevanti nell’attuale ambiente di lavoro distribuito. Strumenti efficaci di monitoraggio dei trasferimenti di file offrono la visibilità necessaria per rilevare attività sospette prima che sfocino in costose violazioni di dati.

|

|

|

Come MonitUp rileva e registra i trasferimenti di file

MonitUp offre capacità di monitoraggio robuste per i trasferimenti di file, fungendo da prima linea di difesa contro la fuga di dati. Questo software implementa molteplici livelli di tecnologie di tracciamento per fornire visibilità sui movimenti di file, indipendentemente da dove o in che modo avvengano.

Tracciamento dei movimenti di file su dischi locali e cloud

MonitUp crea un ambiente di monitoraggio completo, tracciando i trasferimenti di file su più posizioni di archiviazione. Il sistema registra meticolosamente tutti i movimenti di file tra dischi locali, condivisioni di rete e dispositivi di archiviazione esterni. Questo approccio multidimensionale assicura che nulla sfugga al controllo.

A differenza degli strumenti di monitoraggio di base, MonitUp estende le proprie funzionalità di tracciamento anche agli ambienti cloud. Il software è in grado di analizzare i file creati, modificati, cancellati o semplicemente esistenti in cartelle specifiche sulla rete, server SFTP, server FTP/s, Amazon S3 Bucket e Azure Blob Storage. Questa copertura estesa è essenziale poiché le organizzazioni si affidano sempre più a soluzioni di archiviazione ibride.

Per gli ambienti locali, MonitUp monitora le attività sui file in Windows file server, cluster di failover e ambienti workgroup. Il software registra automaticamente ogni istanza di copia o spostamento dei file, creando un registro dettagliato che include:

- Quale file è stato trasferito

- Chi ha avviato il trasferimento

- Quando è avvenuto il trasferimento

- La posizione di origine e destinazione

Inoltre, MonitUp aiuta a individuare pattern insoliti di rinomina o crittografia dei file, spesso precursori di tentativi di esfiltrazione. Monitorando in modo completo i trasferimenti di file, gli amministratori ottengono informazioni preziose sui potenziali rischi di sicurezza che altrimenti passerebbero inosservati.

Avvisi in tempo reale per la condivisione non autorizzata di file

Oltre al monitoraggio passivo, MonitUp offre protezione attiva tramite il suo sistema di avvisi in tempo reale. Il software può essere configurato per innescare notifiche immediate quando si verificano attività di condivisione file sospette. Questi avvisi consentono ai team IT di rispondere rapidamente a potenziali minacce, interrompendo efficacemente le violazioni di dati prima che aumentino.

La funzionalità di notifica è altamente personalizzabile, permettendo alle organizzazioni di definire parametri specifici per ciò che costituisce un comportamento sospetto. Ad esempio, MonitUp può segnalare i casi in cui vengono utilizzate applicazioni non autorizzate o in cui compaiono determinate parole chiave nei documenti trasferiti. Il sistema può anche effettuare screenshot automatici ogni cinque minuti per i dipendenti designati, fornendo prove visive delle attività di gestione dei file.

Particolarmente importante è la capacità di MonitUp di identificare pattern anomali come download di file da luoghi sconosciuti, accessi ad alta frequenza o tentativi di accedere a informazioni sensibili da dispositivi o indirizzi IP non attendibili. Questi comportamenti spesso indicano account compromessi o tentativi attivi di esfiltrare dati.

Tracce di audit per accessi e modifiche ai file

Per garantire la completa responsabilità, è necessaria una documentazione dettagliata di tutte le interazioni con i file. MonitUp crea registri di audit completi che tracciano ogni operazione eseguita sui file monitorati, come visualizzazione, modifica, stampa, operazioni di taglia/incolla e persino catture dello schermo.

Questi log includono dettagli a livello forense quali:

- L’orario esatto di ciascuna operazione sui file

- Gli indirizzi IP da cui si è effettuato l’accesso

- I nomi delle macchine coinvolte nel trasferimento

- Percorsi e ubicazioni completi dei file

- L’identità degli utenti associati a ogni azione

Grazie a questi dettagliati audit trail, MonitUp consente alle organizzazioni di mantenere la conformità a framework normativi come GDPR, PCI e altre normative regionali sulla privacy dei dati. Inoltre, queste informazioni si rivelano inestimabili durantel’analisi di sicurezza, consentendo agli amministratori di ricostruire con precisione la sequenza degli eventi dietro qualsiasi trasferimento di file sospetto.

Per una supervisione della sicurezza ancora maggiore, MonitUp consente l’integrazione con strumenti SIEM (Security Information and Event Management), permettendo di unificare i report di audit e mappare le politiche di protezione dei file ai processi aziendali. Questa integrazione crea un ambiente di monitoraggio della sicurezza centralizzato che migliora notevolmente le capacità di rilevamento delle minacce.

Indicatori tecnici di attività sospette sui file

La prevenzione efficace delle fughe di dati dipende dal riconoscimento dei segnali tecnici chiave che precedono i tentativi di esfiltrazione. MonitUp controlla i trasferimenti di file monitorando diversi pattern di attività sospette che frequentemente indicano potenziali incidenti di sicurezza.

Pattern insoliti di rinomina o crittografia dei file

Gli aggressori spesso rinominano o crittografano i file come parte di attacchi di esfiltrazione dati o ransomware. MonitUp individua questi comportamenti sospetti analizzando le proprietà e le azioni sui file. I file improvvisamente rinominati con estensioni ad alta entropia (sequenze di caratteri apparentemente casuali) indicano tipicamente un’attività ransomware. Il sistema confronta automaticamente le estensioni dei file con pattern maligni noti e genera avvisi quando trova corrispondenze sospette.

Cambiamenti improvvisi su più file contemporaneamente meritano un’immediata indagine. In effetti, MonitUp può rilevare quando file legittimi con estensioni standard (.jpg, .pdf, .docx) vengono convertiti in formati insoliti. Questo riconoscimento dei pattern è cruciale poiché gli aggressori ricorrono sempre più spesso a tecniche di trasformazione dei file per nascondere i dati prima dell’estrazione.

Incidenti di sicurezza come l’attacco ransomware “.devil” dimostrano l’importanza di monitorare i cambiamenti di estensione dei file: in quel caso, gli aggressori modificarono le estensioni su più server, disabilitando contemporaneamente la protezione antivirus.

Trasferimenti di file in orari insoliti e accessi da remoto

I trasferimenti di file che avvengono al di fuori dell’orario lavorativo standard rappresentano un indicatore critico di potenziale furto di dati. MonitUp segnala naturalmente attività come il trasferimento di grandi volumi di dati durante la notte, i fine settimana o le festività, quando le operazioni regolari sono ridotte.

La violazione di MISL dimostra chiaramente quanto sia importante il fattore temporale: il malintenzionato accedeva a grandi quantità di dati sensibili principalmente fuori orario, un pattern che avrebbe dovuto generare avvisi immediati. Successivamente, questa anomalia comportamentale è divenuta un indicatore tipico di intenzioni dolose.

MonitUp stabilisce parametri di base per ciascun utente e reparto, consentendo al sistema di rilevare quando l’accesso ai file devia dalle abitudini consolidate. Orari di login insoliti combinati con tentativi di accesso ai file troppo frequenti costituiscono un forte indicatore di compromissione.

Utilizzo di strumenti di condivisione file non autorizzati

Le organizzazioni spesso sono minacciate da dipendenti che utilizzano applicazioni di condivisione file non approvate. Questi strumenti non autorizzati creano punti ciechi di sicurezza che eludono i meccanismi di protezione dei dati aziendali.

MonitUp rileva quando i dipendenti utilizzano:

- Account cloud personali (Dropbox, Google Drive, OneDrive) non gestiti dall’IT aziendale

- Servizi di trasferimento file come Transfer.sh per aggirare il controllo aziendale

- Connessioni a dispositivi rimovibili che tentano di estrarre grandi quantità di dati

- Strumenti di enumerazione file che scandagliano più condivisioni di rete

In particolare, MonitUp individua i tentativi di scoprire cartelle e file condivisi in sistemi in rete — una tecnica di ricognizione spesso preliminare al furto di dati. Questa attività di “File Share Enumeration” rappresenta un classico passo iniziale prima che soggetti malintenzionati cerchino di estrarre informazioni preziose.

Monitorando questi indicatori tecnici, le organizzazioni possono individuare eventuali tentativi di esfiltrazione prima che le informazioni sensibili lascino la rete, mantenendo così sia la postura di sicurezza sia la conformità alle normative.

Come utilizzare MonitUp per prevenire l’esfiltrazione di dati

Oltre a rilevare attività sospette, MonitUp offre strumenti potenti per impedire attivamente i tentativi di esfiltrazione dei dati. Queste funzionalità operano in sinergia per creare livelli multipli di protezione per le informazioni sensibili.

Blocco delle applicazioni di trasferimento file non approvate

MonitUp consente di controllare efficacemente quali applicazioni possono accedere e trasferire i dati aziendali. Questa capacità è mirata a ridurre l’IT ombra — software non autorizzati che i dipendenti potrebbero utilizzare per aggirare i protocolli di sicurezza. Il sistema identifica e blocca le applicazioni non approvate che tentano di spostare file al di fuori della rete.

Nello specifico, MonitUp può:

- Bloccare servizi di cloud storage personali come versioni non autorizzate di Dropbox o Google Drive

- Impedire l’uso di strumenti di trasferimento file non sanzionati

- Limitare il caricamento di file su servizi cloud non approvati

Per i trasferimenti basati su browser, MonitUp supporta la configurazione che reindirizza gli utenti a browser approvati quando si accede a contenuti sensibili. Questa restrizione assicura che i file vengano caricati solo tramite canali dotati di adeguati meccanismi di monitoraggio e protezione.

Impostare permessi di accesso ai file in base al ruolo

Il controllo degli accessi basato sul ruolo (RBAC) è il fulcro della strategia preventiva di MonitUp. Questo approccio segue il principio del privilegio minimo, concedendo ai dipendenti l’accesso soltanto ai dati necessari per le loro mansioni specifiche.

Attraverso l’interfaccia di gestione dei permessi di MonitUp, gli amministratori possono:

- Creare controlli di accesso granulari a livello di directory e file

- Stabilire gerarchie di ruoli che rispecchiano la struttura aziendale

- Applicare le liste di controllo degli accessi (ACL) di Windows per autorizzazioni estremamente dettagliate

L’implementazione dell’RBAC mediante MonitUp riduce drasticamente la superficie di rischio, poiché i dipendenti non possono trasferire file ai quali non hanno accesso. Inoltre, questo metodo strutturato semplifica i processi di onboarding e offboarding, rendendo più agevole aggiornare i diritti di accesso quando cambiano le funzioni lavorative.

Avvisi automatici per trasferimenti di file di grandi dimensioni

Volumi insoliti di trasferimento file spesso segnalano un potenziale tentativo di esfiltrazione. Per questo motivo, MonitUp permette di configurare avvisi automatici basati su vari parametri, inclusi dimensioni dei file e frequenza dei trasferimenti.

Gli amministratori possono personalizzare i parametri di allerta in base a:

- Dimensioni massime consentite per il trasferimento dei file

- Numero di trasferimenti in un determinato intervallo di tempo

- Tipologia o estensione specifica dei file trasferiti

Una volta attivati, questi avvisi consentono di reagire rapidamente a possibili tentativi di esfiltrazione. Il sistema può essere configurato per intraprendere azioni immediate, dal blocco del trasferimento fino all’avviso del personale di sicurezza per un’analisi più approfondita.

Inoltre, MonitUp si integra con l’infrastruttura di sicurezza esistente, inviando i dati degli avvisi ai sistemi SIEM (Security Information and Event Management) per un coordinamento completo di risposta alle minacce. Questo approccio globale garantisce che le attività sospette di trasferimento file vengano affrontate prontamente, prima che i dati sensibili lascino l’organizzazione.

Vantaggi del monitoraggio dei trasferimenti di file per conformità e sicurezza

L’implementazione di un monitoraggio robusto dei trasferimenti di file offre notevoli vantaggi sia a livello normativo che di sicurezza, andando oltre la semplice rilevazione delle minacce. Le organizzazioni sono soggette a un crescente controllo su come gestiscono le informazioni sensibili, per cui la conformità è diventata un aspetto critico per il business, non un semplice esercizio formale.

Soddisfare i requisiti di gestione dei dati previsti da GDPR e HIPAA

I framework normativi impongono rigide disposizioni sui processi di trattamento dei dati. Il GDPR richiede di segnalare le violazioni entro 72 ore dalla scoperta, mentre l’HIPAA concede fino a 60 giorni. Questa notevole differenza evidenzia perché le organizzazioni che gestiscono dati in diverse giurisdizioni debbano implementare sistemi di monitoraggio completi.

Gli strumenti di monitoraggio dei file offrono funzionalità essenziali per conformarsi a queste normative:

- Registrazione dettagliata di chi ha avuto accesso ai file, quando sono state apportate modifiche e con quale finalità

- Documentazione sulle operazioni di trattamento che può essere fornita alle autorità di vigilanza quando richiesto

- Applicazione di misure tecniche a garanzia del rispetto delle leggi sulla privacy dei dati

Le organizzazioni che operano in settori regolamentati devono dimostrare di aver messo in atto adeguati controlli sulle informazioni sensibili. Di conseguenza, i sistemi di monitoraggio dei file producono prove che le misure di sicurezza vengono effettivamente applicate, soddisfacendo i requisiti degli auditor per la conformità a GDPR e HIPAA.

Ridurre il rischio di minacce interne grazie alla visibilità

Le minacce interne rappresentano una sfida di sicurezza costosa, con perdite che possono raggiungere i 15,40 milioni di dollari all’anno per singolo incidente. Un monitoraggio completo dei file riduce questo rischio aumentando la visibilità sul comportamento degli utenti.

All’interno dell’organizzazione, i sistemi di monitoraggio rilevano possibili segnali di allarme:

- Tentativi di accesso non autorizzato a documenti sensibili

- Pattern insoliti di rinomina o crittografia dei file

- Tentativi di utilizzare cloud personali per dati aziendali

Questa visibilità consente di individuare tempestivamente comportamenti dolosi o negligenti. Senza dubbio, un rilevamento anticipato riduce le conseguenze finanziarie e i danni al brand, permettendo ai team di sicurezza di intervenire prima che i dati lascino i confini organizzativi.

Migliorare la responsabilità dei dipendenti e la preparazione agli audit

Il monitoraggio dei trasferimenti di file stabilisce catene di responsabilità trasparenti. In caso di incidenti di sicurezza, i log di audit accurati permettono di risalire con precisione a chi abbia avuto accesso a quali informazioni e quando.

La preparazione agli audit richiede di mantenere registrazioni estese delle attività relative ai file. Questi log risultano inestimabili durante:

- Verifiche esterne di conformità

- Indagini di sicurezza interne

- Analisi forense dopo incidenti di sicurezza

Oltre alle esigenze normative, queste tracce di audit aiutano a identificare punti deboli e opportunità di formazione. Le organizzazioni possono fare leva su tali dati per migliorare le pratiche di sicurezza e dimostrare diligenza nei confronti degli stakeholder.

Soprattutto, i sistemi di monitoraggio forniscono prove certe degli sforzi di conformità, aiutando le aziende a evitare sanzioni che possono raggiungere 20 milioni di euro o il 4% del fatturato annuo ai sensi del GDPR.

Conclusione

Il monitoraggio dei trasferimenti di file rappresenta un meccanismo di difesa fondamentale contro le fughe di dati. In questo articolo abbiamo esaminato come la condivisione di file non monitorata comporti notevoli vulnerabilità di sicurezza, specialmente negli ambienti di lavoro remoto. Di conseguenza, le aziende si trovano ad affrontare rischi crescenti di divulgazione di informazioni sensibili tramite allegati email, servizi cloud e supporti rimovibili.

MonitUp affronta direttamente queste sfide offrendo capacità di tracciamento complete. Il sistema monitora i movimenti dei file su dischi locali e cloud, genera avvisi in tempo reale per le condivisioni non autorizzate e mantiene registri di audit dettagliati per tutte le attività. Inoltre, identifica segnali tecnici di allarme come pattern insoliti di crittografia, trasferimenti fuori orario e l’uso di applicazioni non approvate.

Soprattutto, MonitUp sposta le organizzazioni da un atteggiamento reattivo a uno proattivo in ambito sicurezza. Anziché limitarsi a rilevare le violazioni dopo che si sono verificate, la piattaforma previene attivamente l’esfiltrazione di dati tramite il blocco delle applicazioni, controlli di accesso basati sui ruoli e avvisi automatici per trasferimenti sospetti.

I vantaggi vanno oltre la semplice protezione. Le aziende che adottano il monitoraggio dei trasferimenti di file soddisfano rigorosi requisiti normativi previsti da GDPR e HIPAA. Questa preparazione alla conformità riduce le potenziali sanzioni, rafforzando al contempo la governance complessiva della sicurezza. La visibilità sui trasferimenti di file riduce inoltre i rischi interni e stabilisce chiare catene di responsabilità.

La sicurezza dei dati richiede vigilanza su tutti i canali di trasferimento. Sebbene le minacce informatiche continuino a evolvere, strumenti come MonitUp offrono la visibilità indispensabile per proteggere le informazioni sensibili. Il monitoraggio dei trasferimenti di file diventa così non solo una soluzione tecnica, ma una necessità strategica per le organizzazioni che desiderano salvaguardare i propri beni digitali più preziosi.