Comment surveiller les transferts de fichiers : stopper les fuites de données avec MonitUp

Saviez-vous que 88 % des violations de données impliquent une erreur humaine lors du transfert de fichiers sensibles ? Les entreprises doivent surveiller efficacement les transferts de fichiers pour protéger leurs informations précieuses. Le travail à distance a étendu le périmètre numérique, rendant plus facile aux données sensibles de passer inaperçues.

Les fuites de données commencent souvent de manière anodine : un employé envoie un document confidentiel à son adresse personnelle ou téléverse des informations sensibles sur un service cloud non sécurisé. Ces actions peuvent ensuite causer de graves incidents de sécurité, des amendes réglementaires et endommager la réputation de l’entreprise. Pour les petites et moyennes entreprises, détecter les fuites de données tôt est particulièrement crucial, car elles disposent généralement de moins de ressources pour se remettre d’une violation de sécurité.

Des outils de surveillance de l'activité des employés comme MonitUp offrent une solution en suivant les mouvements de fichiers sur tous les canaux — qu’il s’agisse d’e-mails, de services cloud ou de périphériques amovibles. De plus, ces systèmes aident à prévenir l’exfiltration de données en identifiant les comportements suspects et en alertant les administrateurs avant que des dommages ne surviennent.

Cet article examine comment les entreprises peuvent renforcer la sécurité informatique pour les PME grâce à une surveillance adéquate des transferts de fichiers, reconnaître les signes avant-coureurs de potentielles fuites de données et mettre en œuvre des contrôles efficaces grâce aux fonctionnalités complètes de suivi de MonitUp.

Comprendre les risques liés aux transferts de fichiers dans les environnements de travail à distance

Les environnements de travail à distance ont considérablement élargi la surface de risque en matière de sécurité des données. Les transferts de fichiers en dehors des limites traditionnelles du bureau manquent souvent des mécanismes de protection robustes des réseaux d’entreprise, créant de multiples voies par lesquelles des informations sensibles peuvent s’échapper.

Canaux courants de transfert de fichiers : e-mail, cloud, USB

Le partage de fichiers se fait via divers canaux, chacun présentant ses propres défis de sécurité. L’e-mail demeure l’une des méthodes les plus utilisées, malgré sa vulnérabilité notable à l’interception. Les pièces jointes non chiffrées peuvent être facilement capturées pendant la transmission, en particulier lorsqu’elles sont envoyées via des réseaux publics.

Les plateformes cloud comme Google Drive, Dropbox et OneDrive offrent une certaine commodité, mais introduisent une « prolifération de données fantômes » lorsque les employés créent ou partagent des fichiers sans gouvernance adéquate. Ces fichiers restent souvent accessibles au public ou partagés au-delà des publics prévus, sans être repérés.

Les périphériques USB et supports de stockage externes continuent de représenter une menace importante, malgré les avancées en matière de technologie cloud. Ces dispositifs physiques permettent une exfiltration massive de données sans détection réseau, ce qui les rend particulièrement dangereux. Une simple clé USB peut transférer des gigaoctets d’informations propriétaires en quelques secondes, échappant complètement aux contrôles de sécurité réseau.

Comment les transferts non surveillés entraînent des fuites de données

Lorsque les transferts de fichiers ne sont pas surveillés, les entreprises s’exposent à des risques majeurs. Selon des données récentes, le coût moyen d’une violation de données a atteint 4,88 millions de dollars, soit une augmentation de 10 % par rapport à l’année précédente. Cet impact financier découle de multiples conséquences :

Le manque de visibilité crée des angles morts dangereux. Sans surveillance des mouvements de fichiers sur les réseaux, les organisations ne peuvent pas détecter les transferts non autorisés de données sensibles. Par ailleurs, l’absence de suivi des partages de fichiers conduit souvent à :

- Des violations de conformité aux réglementations comme le RGPD et la HIPAA, assorties d’amendes importantes

- Des accès non autorisés dus à des mots de passe faibles et des méthodes d’authentification insuffisantes

- Des liens publics persistants qui restent actifs bien après leur utilisation initiale

Les travailleurs à distance transfèrent fréquemment des fichiers sans bénéficier du même niveau de sécurité que sur les réseaux d’entreprise. Bien que les fichiers stockés en interne puissent être chiffrés, ce niveau de sécurité s’applique rarement lorsqu’ils sont partagés à l’extérieur. Cette lacune rend les informations sensibles vulnérables lors de leur transit entre différents lieux ou appareils.

Cas concrets de menaces internes via le partage de fichiers

Les menaces internes se manifestent sous forme d’actes malveillants ou d’erreurs accidentelles. En 2017, un employé de Boeing a envoyé un fichier à sa femme pour obtenir de l’aide sur la mise en forme. À son insu, des colonnes masquées contenaient les informations personnelles d’environ 36 000 collègues. Cette violation involontaire a coûté à Boeing environ 7 millions de dollars en services de surveillance de crédit pour les employés concernés.

De même, Microsoft a fait face à une menace sérieuse lorsque plusieurs employés ont, par inadvertance, exposé des identifiants de connexion à l’infrastructure GitHub de l’entreprise. Cette erreur aurait pu permettre à des attaquants d’accéder aux serveurs Azure et aux systèmes internes de Microsoft, entraînant potentiellement des amendes RGPD allant jusqu’à 20 millions d’euros si des données de clients européens avaient été compromises.

Dans un autre cas, deux employés de General Electric ont téléchargé des milliers de fichiers contenant des secrets industriels depuis les serveurs de l’entreprise, qu’ils ont ensuite transférés vers des services de stockage cloud ou envoyés à leurs adresses e-mail privées. Après enquête du FBI, les deux individus ont été condamnés et sommés de verser 1,4 million de dollars de dédommagement.

Ces exemples illustrent pourquoi les organisations doivent surveiller les transferts de fichiers sur tous les canaux. Qu’ils soient malveillants ou accidentels, les mouvements de fichiers non surveillés constituent l’une des plus grandes vulnérabilités de sécurité dans l’environnement de travail distribué actuel. Des outils de surveillance efficaces fournissent la visibilité nécessaire pour détecter des activités suspectes avant qu’elles ne se transforment en violations de données coûteuses.

|

|

|

Comment MonitUp détecte et enregistre les transferts de fichiers

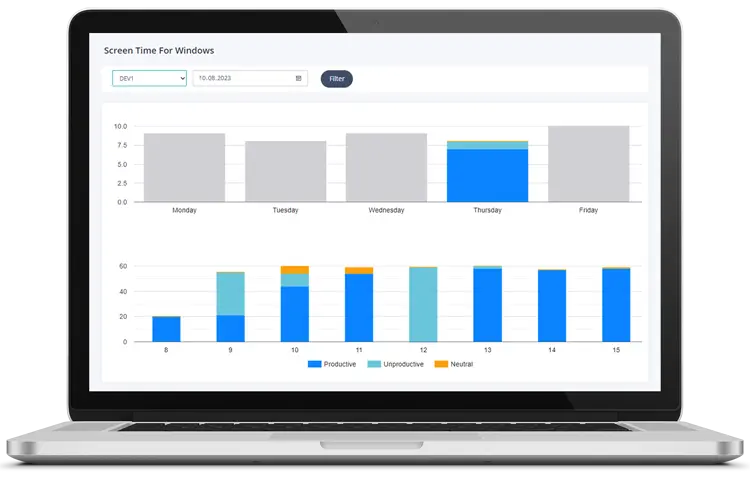

MonitUp propose des capacités de surveillance robustes qui constituent une première ligne de défense contre la fuite de données. Ce logiciel met en œuvre plusieurs couches de technologies de suivi pour offrir une visibilité sur les mouvements de fichiers, peu importe où et comment ils se produisent.

Suivi des mouvements de fichiers sur les lecteurs locaux et cloud

MonitUp crée un environnement de surveillance complet en suivant les transferts de fichiers entre divers emplacements de stockage. Le système enregistre méticuleusement tous les déplacements de fichiers entre les lecteurs locaux, les partages réseau et les périphériques de stockage externes. Cette approche multidimensionnelle garantit qu’aucune activité ne passe inaperçue.

Contrairement aux outils de surveillance basiques, MonitUp étend ses capacités de suivi aux environnements cloud. Le logiciel peut rechercher les fichiers qui ont été créés, modifiés, supprimés ou simplement présents dans des dossiers spécifiques sur le réseau, les serveurs SFTP, les serveurs FTP/s, les Amazon S3 Buckets ou encore Azure Blob. Cette couverture étendue est essentielle à mesure que les organisations s’appuient davantage sur des solutions de stockage hybrides.

Pour les environnements locaux, MonitUp surveille les activités de fichiers sur les serveurs Windows, les clusters de basculement et les environnements de groupes de travail. Le logiciel enregistre automatiquement chaque instance de copie ou de déplacement de fichiers, créant un journal détaillé qui inclut :

- Le fichier transféré

- L’identité de la personne à l’origine du transfert

- L’heure à laquelle le transfert a eu lieu

- Les emplacements source et destination

En outre, MonitUp aide à détecter les changements de nom ou de chiffrement de fichiers inhabituels, souvent signes avant-coureurs de tentatives d’exfiltration de données. En assurant une surveillance complète des transferts de fichiers, les administrateurs obtiennent des informations précieuses sur d’éventuels risques de sécurité qui resteraient autrement invisibles.

Alertes en temps réel pour les partages de fichiers non autorisés

Au-delà de la surveillance passive, MonitUp fournit une protection active via son système d’alertes en temps réel. Le logiciel peut être configuré pour émettre des notifications instantanées lorsque des activités suspectes de partage de fichiers se produisent. Ces alertes permettent aux équipes informatiques de réagir rapidement aux menaces potentielles, empêchant effectivement les violations de données de s’aggraver.

La fonction de notification est hautement personnalisable, offrant la possibilité de définir des paramètres spécifiques pour ce qui est considéré comme un comportement suspect. Par exemple, MonitUp peut signaler l’utilisation d’applications non autorisées ou la détection de mots-clés sensibles dans les documents transférés. Le système peut également prendre des captures d’écran toutes les cinq minutes pour certains employés, fournissant des preuves visuelles des activités de manipulation de fichiers.

D’une importance particulière, MonitUp identifie les modèles inhabituels tels que les téléchargements de fichiers depuis des emplacements inconnus, des tentatives d’accès à grande fréquence ou l’accès à des informations sensibles depuis des appareils ou adresses IP non fiables. Ces comportements indiquent souvent des comptes compromis ou des efforts d’exfiltration de données en cours.

Trails d’audit pour l’accès et les modifications de fichiers

Pour une traçabilité complète, MonitUp conserve des journaux d’audit détaillés de toutes les opérations effectuées sur les fichiers surveillés, qu’il s’agisse de consultation, modification, impression, copier-coller ou même de captures d’écran.

Ces registres incluent des informations de niveau forensic, par exemple :

- L’heure précise de chaque opération

- L’adresse IP depuis laquelle le fichier a été consulté

- Le nom de la machine impliquée dans le transfert

- Le chemin d’accès complet

- L’identité de l’utilisateur pour chaque action

Grâce à ces journaux d’audit détaillés, MonitUp permet aux organisations de respecter les cadres réglementaires comme le RGPD, PCI et d’autres législations régionales en matière de protection des données. Par ailleurs, ces journaux s’avèrent inestimables lors d’enquêtes de sécurité, car ils permettent aux administrateurs de retracer la séquence exacte des événements entourant tout transfert de fichiers suspect.

Pour renforcer encore davantage la supervision de la sécurité, MonitUp offre une intégration avec les outils de gestion des événements et informations de sécurité (SIEM), permettant la génération de rapports d’audit consolidés et l’application de politiques de protection à l’échelle des processus métier. Cette intégration crée un environnement de surveillance unifiée, améliorant nettement la détection des menaces.

Indicateurs techniques d’activité suspecte liée aux fichiers

La prévention efficace des fuites de données repose sur la détection de signaux techniques clés qui précèdent les tentatives d’exfiltration. MonitUp surveille les transferts de fichiers en se concentrant sur plusieurs schémas d’activité suspects, révélateurs de possibles incidents de sécurité.

Modifications inhabituelles de noms ou schémas de chiffrement

Les attaquants renomment ou chiffrent souvent des fichiers dans le cadre d’opérations d’exfiltration de données ou d’attaques par ransomware. MonitUp détecte ces activités grâce à l’analyse des propriétés et du comportement des fichiers. Des fichiers soudainement renommés avec des extensions à haute entropie (suite de caractères aléatoires) signalent généralement une attaque par ransomware. Le système compare automatiquement les extensions de fichiers avec des modèles malveillants connus et génère des alertes lorsqu’il détecte une correspondance.

Les changements brusques apportés simultanément à de nombreux fichiers doivent être examinés immédiatement. En effet, MonitUp sait identifier lorsqu’un fichier légitime avec une extension standard (.jpg, .pdf, .docx) est converti en un format inhabituel. Cette reconnaissance des modèles est cruciale compte tenu de la tendance des attaquants à dissimuler les données avant l’exfiltration.

Des incidents de sécurité comme le ransomware « .devil » illustrent l’importance de surveiller les changements d’extension : dans ce cas, les attaquants ont modifié les extensions de multiples serveurs tout en désactivant la protection antivirus.

Transferts de fichiers en dehors des heures de bureau et accès à distance

Les transferts de fichiers effectués en dehors des horaires de travail constituent un indicateur majeur de vol potentiel de données. De fait, MonitUp signale des activités telles que le transfert d’un grand volume de données durant la nuit, le week-end ou les jours fériés, périodes où les opérations normales sont rares.

L’exemple de la violation de données chez MISL illustre l’importance de ce critère horaire : l’auteur de l’attaque a principalement accédé à des données sensibles en dehors des heures de bureau, un schéma qui aurait dû déclencher une alerte immédiate. Par la suite, cette anomalie comportementale est devenue un indicateur incontestable d’intentions malveillantes.

MonitUp définit des modèles de base pour chaque utilisateur et département, permettant au système de détecter tout accès aux fichiers qui s’écarte de la norme établie. Des heures de connexion inhabituelles, combinées à un volume élevé de tentatives d’accès, constituent un fort indicateur de compromission.

Utilisation d’outils de partage de fichiers non autorisés

Les entreprises sont souvent confrontées aux menaces que représentent des employés utilisant des applications de partage de fichiers non approuvées. Ces outils créent des zones d’ombre qui échappent aux mécanismes de protection des données d’entreprise.

MonitUp détecte lorsque les employés ont recours à :

- Des comptes de stockage cloud personnels (Dropbox, Google Drive, OneDrive) non validés par l’équipe informatique

- Des services de transfert de fichiers comme Transfer.sh visant à contourner la surveillance d’entreprise

- Des périphériques de stockage amovibles essayant d’extraire un grand volume de données

- Des utilitaires d’énumération de fichiers explorant plusieurs partages réseau

En particulier, MonitUp repère les tentatives d’explorer les dossiers et fichiers partagés sur l’ensemble des systèmes. Il s’agit d’une technique classique de reconnaissance avant un vol de données. Cette « énumération des partages de fichiers » est souvent la première étape pour les acteurs malveillants recherchant des informations de valeur.

En surveillant ces indicateurs techniques, les organisations peuvent stopper les tentatives d’exfiltration avant que les données sensibles ne quittent leur réseau, conservant ainsi une posture de sécurité solide et respectant les lois en vigueur.

Utiliser MonitUp pour empêcher l’exfiltration de données

Au-delà de la détection d’activités suspectes, MonitUp propose des outils préventifs puissants qui bloquent activement les tentatives d’exfiltration de données. Ces fonctionnalités créent plusieurs couches de protection pour les informations sensibles.

Bloquer les applications de transfert de fichiers non approuvées

MonitUp contrôle efficacement les applications autorisées à accéder aux données de l’entreprise et à les transférer. Cette fonction cible l’« informatique fantôme » — les logiciels non validés que les employés peuvent utiliser pour contourner les protocoles de sécurité. Le système identifie et bloque toute application non approuvée qui tente de déplacer des fichiers en dehors du réseau.

Concrètement, MonitUp peut :

- Bloquer les services de stockage cloud personnels comme un compte Dropbox ou Google Drive non autorisé

- Empêcher l’utilisation d’outils de transfert de fichiers non validés

- Restreindre le téléversement de fichiers vers des services cloud non approuvés

Pour les transferts par navigateur, MonitUp peut être configuré afin de rediriger les utilisateurs vers des navigateurs approuvés lorsqu’ils accèdent à des contenus sensibles. Cette restriction garantit que les fichiers ne soient téléversés que via des canaux où des mécanismes de protection et de surveillance adéquats sont en place.

Définir des autorisations d’accès aux fichiers par rôle

Le contrôle d’accès basé sur les rôles (RBAC) est au cœur de la stratégie préventive de MonitUp. Il s’appuie sur le principe du moindre privilège, qui consiste à accorder aux employés uniquement l’accès nécessaire à leurs fonctions.

Grâce à l’interface de gestion des permissions, les administrateurs peuvent :

- Créer des contrôles d’accès granulaires au niveau des répertoires et des fichiers

- Établir des hiérarchies de rôles reflétant la structure de l’organisation

- Appliquer des listes de contrôle d’accès (ACL) Windows pour une gestion très précise des permissions

L’implémentation du RBAC avec MonitUp réduit considérablement la surface d’attaque, car les employés ne peuvent pas transférer de fichiers auxquels ils n’ont pas accès. De plus, cette approche facilite les processus d’intégration et de départ du personnel en simplifiant la mise à jour des droits d’accès lors des changements de poste.

Alertes automatisées pour les transferts de fichiers volumineux

Des transferts de fichiers d’un volume inhabituel sont souvent le signe d’une exfiltration de données. Par conséquent, MonitUp permet de configurer des alertes automatisées basées sur divers seuils, notamment la taille des fichiers et la fréquence des transferts.

Les administrateurs peuvent personnaliser ces paramètres d’alerte selon :

- La taille maximale autorisée des fichiers transférés

- Le nombre de transferts effectués dans un laps de temps donné

- Les types ou extensions de fichiers spécifiques

Lorsqu’un seuil est dépassé, ces alertes permettent une réaction rapide face aux tentatives d’exfiltration. Le système peut être configuré pour bloquer immédiatement le transfert ou alerter le personnel de sécurité afin qu’il lance une enquête approfondie.

De plus, MonitUp s’intègre à l’infrastructure de sécurité existante, transmettant les informations d’alerte aux systèmes SIEM (Security Information and Event Management) pour assurer une coordination globale des réponses aux menaces. Cette approche holistique garantit que les activités suspectes de transfert de fichiers soient traitées avant que les données sensibles ne quittent l’organisation.

Avantages de la surveillance des transferts de fichiers pour la conformité et la sécurité

L’implémentation d’une surveillance robuste des transferts de fichiers apporte d’importants avantages sur le plan réglementaire et de la sécurité, bien au-delà de la simple détection de menaces. En effet, les organisations sont de plus en plus soumises à un examen minutieux sur la manière dont elles gèrent les informations sensibles, faisant de la conformité un enjeu stratégique plutôt qu’une simple formalité.

Respecter les exigences RGPD et HIPAA en matière de gestion des données

Les cadres réglementaires imposent des règles strictes en matière de traitement des données. Le RGPD oblige à signaler toute violation de données dans les 72 heures suivant la découverte, tandis que la HIPAA accorde jusqu’à 60 jours. Cette différence notable souligne l’importance pour les entreprises traitant des données dans plusieurs juridictions de mettre en place des systèmes de surveillance complets.

Les outils de surveillance de fichiers fournissent les capacités essentielles pour satisfaire à ces exigences :

- Journaux détaillés permettant de savoir qui a accédé aux fichiers, quand ils ont été modifiés et pourquoi

- Documentation des activités de traitement, présentable aux autorités compétentes si nécessaire

- Application technique des lois en matière de confidentialité des données

Les organisations évoluant dans des secteurs réglementés doivent prouver qu’elles exercent un contrôle rigoureux sur les informations sensibles. Les systèmes de surveillance de fichiers génèrent ainsi des preuves que des mesures de sécurité sont activement appliquées, répondant aux exigences des audits pour le RGPD comme pour la HIPAA.

Réduire les menaces internes grâce à la visibilité

Les menaces internes représentent un défi coûteux, avec des pertes annuelles pouvant atteindre 15,40 millions de dollars par incident. Une surveillance complète des transferts de fichiers contribue à diminuer ce risque, offrant davantage de visibilité sur le comportement des utilisateurs.

Dans toute l’organisation, les systèmes de surveillance détectent les signaux potentiels :

- Les tentatives d’accès non autorisé à des documents sensibles

- Des changements de nom ou de chiffrement de fichiers inhabituel

- L’utilisation de solutions cloud personnelles pour manipuler des données d’entreprise

Grâce à cette visibilité, les entreprises peuvent rapidement repérer les comportements malveillants ou négligents. Sans conteste, la détection précoce réduit l’impact financier et les dommages à la réputation, en permettant aux équipes de sécurité d’intervenir avant toute fuite de données.

Améliorer la responsabilité des employés et la préparation aux audits

La surveillance des transferts de fichiers établit des chaînes de responsabilité claires. En cas d’incident de sécurité, les journaux d’audit détaillés fournissent la chronologie exacte de l’accès à l’information et du moment de la fuite.

La conformité aux audits requiert la conservation d’archives étendues des activités liées aux fichiers. Ces journaux s’avèrent particulièrement utiles pour :

- Les audits de conformité externes

- Les enquêtes de sécurité internes

- L’analyse judiciaire post-incident

Au-delà des obligations réglementaires, ces traces d’audit permettent d’identifier les faiblesses de procédure et les besoins en formation. Les entreprises peuvent exploiter ces données pour renforcer leur sécurité et démontrer leur rigueur aux parties prenantes.

Surtout, les systèmes de surveillance offrent la preuve tangible d’un effort de mise en conformité, aidant les organisations à éviter des pénalités pouvant atteindre 20 millions d’euros ou 4 % du chiffre d’affaires annuel dans le cadre du RGPD.

Conclusion

La surveillance des transferts de fichiers constitue un mécanisme de défense essentiel contre les fuites de données. Tout au long de cet article, nous avons montré comment l’absence de contrôle sur le partage de fichiers crée des vulnérabilités de sécurité importantes, notamment dans le contexte du travail à distance. Les entreprises font face à des risques croissants de fuite d’informations sensibles à travers des pièces jointes e-mail, des services cloud et des supports amovibles.

MonitUp répond directement à ces défis grâce à des capacités de suivi complètes. Le système surveille les déplacements de fichiers sur les lecteurs locaux et dans le cloud, génère des alertes en temps réel pour le partage non autorisé et maintient des pistes d’audit exhaustives de toutes les activités de fichiers. Il identifie également les indicateurs techniques d’alerte, tels que des schémas de chiffrement inhabituels, des transferts hors horaires de travail et l’utilisation d’applications non approuvées.

Surtout, MonitUp permet de passer d’une posture de sécurité réactive à une approche proactive. Plutôt que de détecter une violation après coup, la plateforme bloque activement l’exfiltration des données en contrôlant les applications, en réglementant l’accès aux fichiers par rôle et en configurant des alertes automatisées pour les transferts suspects.

Les avantages vont au-delà de la simple sécurité. L’adoption de la surveillance des transferts de fichiers aide les entreprises à satisfaire aux exigences réglementaires strictes, notamment celles du RGPD et de la HIPAA. Cette conformité diminue les risques d’amendes tout en renforçant la gouvernance globale. La visibilité sur les activités de fichiers réduit également considérablement les menaces internes et instaure une responsabilisation claire.

La sécurité des données exige une vigilance permanente sur tous les canaux de transfert. Bien que les menaces cybernétiques continuent d’évoluer, des outils comme MonitUp offrent la visibilité essentielle pour protéger les informations sensibles. La surveillance des transferts de fichiers n’est donc pas qu’une solution technique, mais un impératif stratégique pour les organisations soucieuses de préserver leurs actifs numériques les plus précieux.