Cómo supervisar las transferencias de archivos: deteniendo fugas de datos con MonitUp

¿Sabías que el 88 % de las brechas de datos involucran errores humanos al transferir archivos sensibles? Las empresas necesitan supervisar las transferencias de archivos de manera efectiva para proteger su información valiosa. El trabajo remoto ha expandido el perímetro digital, lo que facilita que los datos sensibles se filtren sin ser detectados.

Las fugas de datos a menudo comienzan de forma inocente: un empleado envía por correo electrónico un documento confidencial a su cuenta personal o carga información sensible en un servicio en la nube sin seguridad. En consecuencia, estas acciones pueden derivar en incidentes de seguridad graves, sanciones regulatorias y daños a la reputación. Para las pequeñas y medianas empresas, detectar fugas de datos a tiempo resulta especialmente fundamental, ya que suelen disponer de menos recursos para recuperarse de brechas de seguridad.

Las herramientas de monitorización de la actividad de los empleados, como MonitUp, ofrecen una solución al rastrear los movimientos de archivos a través de todos los canales—ya sea por correo electrónico, servicios en la nube o dispositivos extraíbles. Además, estos sistemas ayudan a prevenir la exfiltración de datos al identificar patrones sospechosos y alertar a los administradores antes de que ocurra algún daño.

Este artículo explora cómo las empresas pueden fortalecer la seguridad de TI para las pymes mediante la supervisión adecuada de las transferencias de archivos, identificar señales de advertencia de posibles fugas de datos e implementar controles efectivos utilizando las amplias capacidades de rastreo de MonitUp.

Comprender los riesgos de transferencia de archivos en entornos de trabajo remoto

Los entornos de trabajo remoto han ampliado drásticamente la superficie de riesgo para la seguridad de los datos. Las transferencias de archivos fuera de los límites tradicionales de la oficina a menudo carecen de los mecanismos de protección sólidos que se encuentran en las redes corporativas, creando múltiples vías para que la información sensible se escape.

Canales comunes de transferencia de archivos: Email, Nube, USB

La compartición de archivos ocurre a través de diversos canales, cada uno con desafíos de seguridad únicos. El correo electrónico sigue siendo uno de los métodos más utilizados a pesar de su notable vulnerabilidad a la interceptación. Los archivos adjuntos sin cifrar pueden ser fácilmente capturados durante la transmisión, especialmente cuando se envían a través de redes públicas.

Las plataformas en la nube como Google Drive, Dropbox y OneDrive ofrecen comodidad, pero introducen la denominada “dispersión de datos en la sombra” cuando los empleados crean o comparten archivos sin la debida gobernanza. A menudo, estos archivos permanecen de acceso público o se comparten más allá de las audiencias previstas de manera indefinida y sin detección.

Los dispositivos USB y los medios de almacenamiento externo siguen presentando amenazas de seguridad significativas a pesar de los avances en la tecnología en la nube. Estos dispositivos físicos permiten una exfiltración masiva de datos sin que la red lo detecte, lo que los hace especialmente peligrosos. Una sola unidad flash puede transferir gigabytes de información propietaria en segundos, eludiendo por completo los controles de seguridad de la red.

Cómo las transferencias no monitorizadas contribuyen a las fugas de datos

Cuando las transferencias de archivos no se monitorean, las empresas enfrentan riesgos sustanciales. Según datos recientes, el costo promedio de una brecha de datos ha aumentado a $4.88 millones, lo que representa un incremento del 10 % con respecto al año anterior. Este impacto financiero proviene de diversas consecuencias:

La falta de visibilidad crea puntos ciegos peligrosos. Sin monitores de movimiento de archivos en todas las redes, las organizaciones no pueden detectar transferencias no autorizadas de datos sensibles. Asimismo, la compartición de archivos sin supervisión a menudo conduce a:

- Infracciones de cumplimiento con normativas como GDPR y HIPAA, que resultan en fuertes multas

- Acceso no autorizado mediante contraseñas débiles y autenticaciones inadecuadas

- Enlaces públicos persistentes que permanecen activos mucho después de que dejan de ser necesarios

Los trabajadores remotos transfieren archivos con frecuencia sin el mismo nivel de seguridad que se encuentra en las redes corporativas. Si bien los archivos almacenados internamente pueden estar protegidos mediante cifrado, rara vez se aplica el mismo nivel de seguridad cuando se comparten remotamente. Esta brecha de seguridad expone la información sensible durante su tránsito entre ubicaciones o dispositivos.

Ejemplos reales de amenazas internas a través del uso compartido de archivos

Las amenazas internas se manifiestan tanto de forma maliciosa como accidental. En 2017, un empleado de Boeing envió por correo electrónico una hoja de cálculo a su esposa para que le ayudara con problemas de formato. Sin saberlo, las columnas ocultas contenían información personal de aproximadamente 36,000 colegas. Esta brecha accidental le costó a Boeing aproximadamente 7 millones de dólares en servicios de monitoreo de crédito para los empleados afectados.

De manera similar, Microsoft enfrentó una grave amenaza cuando varios empleados expusieron inadvertidamente credenciales de inicio de sesión para la infraestructura de GitHub de la compañía. Este error podría haber otorgado a los atacantes acceso a los servidores de Azure y a sistemas internos de Microsoft, lo que potencialmente habría resultado en multas de hasta 20 millones de euros en virtud de la GDPR si se hubiera comprometido la información de clientes europeos.

En otro caso, dos empleados de General Electric descargaron miles de archivos que contenían secretos comerciales de los servidores de la compañía y luego los subieron a almacenamiento en la nube o los enviaron a direcciones de correo electrónico privadas. Tras una investigación del FBI, ambos fueron declarados culpables y se les ordenó pagar 1.4 millones de dólares en concepto de restitución.

Estos ejemplos ponen de relieve por qué las organizaciones deben monitorear las transferencias de archivos a través de todos los canales. Ya sean maliciosos o accidentales, los movimientos de archivos no supervisados constituyen una de las vulnerabilidades de seguridad más significativas en el entorno de trabajo distribuido actual. Las herramientas efectivas de monitoreo de transferencias de archivos proporcionan la visibilidad necesaria para detectar actividades sospechosas antes de que se conviertan en brechas de datos costosas.

|

|

|

Cómo MonitUp detecta y registra las transferencias de archivos

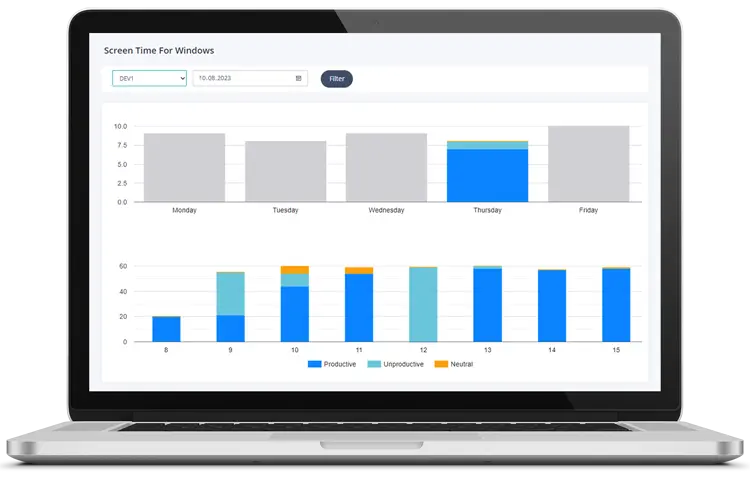

MonitUp ofrece sólidas capacidades de monitoreo de transferencias de archivos que actúan como una primera línea de defensa contra la fuga de datos. Este software implementa múltiples capas de tecnologías de seguimiento para proporcionar visibilidad sobre el movimiento de archivos, sin importar dónde o cómo ocurran.

Seguimiento de movimiento de archivos en unidades locales y en la nube

MonitUp crea un entorno de monitoreo integral al rastrear las transferencias de archivos en múltiples ubicaciones de almacenamiento. El sistema registra meticulosamente todos los movimientos de archivos entre unidades locales, recursos compartidos de red y dispositivos de almacenamiento externo. Este enfoque multidimensional asegura que nada pase desapercibido.

A diferencia de las herramientas de monitoreo básicas, MonitUp extiende sus capacidades de rastreo hasta los entornos en la nube. El software puede escanear en busca de archivos que hayan sido creados, modificados, borrados o que simplemente existan en carpetas específicas de la red, servidores SFTP, servidores FTP/s, Amazon S3 Buckets y Azure Blob storage. Esta amplia cobertura resulta esencial a medida que las organizaciones confían cada vez más en soluciones de almacenamiento híbridas.

Para entornos locales, MonitUp supervisa las actividades de archivos en servidores de archivos Windows, clústeres con cambio por error (failover clusters) y entornos de grupo de trabajo. El software registra automáticamente cada instancia en la que se copian o mueven archivos, creando un registro detallado que incluye:

- Qué archivo se transfirió

- Quién inició la transferencia

- Cuándo ocurrió la transferencia

- Las ubicaciones de origen y destino

Además, MonitUp ayuda a detectar patrones inusuales de cambio de nombre o cifrado de archivos que a menudo preceden los intentos de exfiltración de datos. Al monitorear las transferencias de archivos de manera integral, los administradores obtienen información valiosa sobre posibles riesgos de seguridad que, de otro modo, pasarían desapercibidos.

Alertas en tiempo real para el uso compartido no autorizado de archivos

Más allá del monitoreo pasivo, MonitUp ofrece protección activa a través de su sistema de alertas en tiempo real. El software puede configurarse para activar notificaciones inmediatamente cuando se produzcan actividades sospechosas de uso compartido de archivos. Estas alertas permiten a los equipos de TI responder rápidamente ante posibles amenazas, deteniendo eficazmente las brechas de datos antes de que escalen.

La función de notificaciones es altamente personalizable, lo que permite a las organizaciones establecer parámetros específicos para definir qué constituye un comportamiento sospechoso. Por ejemplo, MonitUp puede marcar cuando se utilizan aplicaciones no autorizadas o cuando aparecen palabras clave particulares en documentos transferidos. El sistema también puede tomar capturas de pantalla automáticas cada cinco minutos para empleados designados, proporcionando evidencia visual de las actividades de manejo de archivos.

De especial importancia, MonitUp identifica patrones inusuales tales como descargas de archivos desde ubicaciones desconocidas, intentos de acceso de alta frecuencia o intentos de acceder a información sensible desde dispositivos o direcciones IP no confiables. Estos comportamientos suelen indicar cuentas comprometidas o esfuerzos activos de exfiltración de datos.

Registros de auditoría para acceso y modificaciones de archivos

La responsabilidad total requiere documentación detallada de todas las interacciones con los archivos. MonitUp crea registros de auditoría exhaustivos que rastrean cada operación realizada sobre los archivos monitoreados, incluyendo visualización, edición, impresión, acciones de cortar/pegar e incluso capturas de pantalla.

Estos registros de auditoría incluyen detalles a nivel forense, tales como:

- La hora exacta de cada operación con archivos

- Las direcciones IP desde donde se accedió a los archivos

- Los nombres de las máquinas involucradas en la transferencia

- Las rutas y ubicaciones de archivo completas

- Las identidades de los usuarios asociadas a cada acción

A través de estos registros de auditoría detallados, MonitUp permite a las organizaciones mantener el cumplimiento de marcos regulatorios como GDPR, PCI u otras leyes regionales de privacidad de datos. Además, estos registros resultan invaluables durante las investigaciones de seguridad, ya que permiten a los administradores rastrear la secuencia exacta de eventos en torno a cualquier transferencia de archivos sospechosa.

Para una supervisión de seguridad aún mayor, MonitUp permite la integración con herramientas de Security Information and Event Management (SIEM), lo que posibilita la generación de informes de auditoría consolidados y el mapeo de políticas de protección a nivel de archivos con los flujos de trabajo empresariales. Esta integración crea un entorno unificado de monitoreo de seguridad que mejora significativamente las capacidades de detección de amenazas.

Indicadores técnicos de actividad sospechosa de archivos

La prevención efectiva de fugas de datos depende de reconocer las señales técnicas clave que preceden los intentos de exfiltración. MonitUp monitorea las transferencias de archivos siguiendo varios patrones de actividad sospechosa que suelen indicar posibles incidentes de seguridad.

Patrones inusuales de cambio de nombre o cifrado de archivos

Los atacantes a menudo cambian el nombre o cifran archivos como parte de operaciones de exfiltración de datos o ataques de ransomware. MonitUp identifica estos patrones sospechosos analizando las propiedades y comportamientos de los archivos. Los archivos renombrados repentinamente con extensiones de alta entropía (caracteres aparentemente aleatorios) suelen indicar actividad de ransomware. El sistema compara automáticamente las extensiones de los archivos con patrones maliciosos conocidos y genera alertas cuando coinciden con extensiones sospechosas.

Los cambios repentinos en varios archivos a la vez requieren una investigación inmediata. En efecto, MonitUp puede detectar cuando archivos legítimos con extensiones estándar (.jpg, .pdf, .docx) se convierten en formatos poco comunes. Este reconocimiento de patrones resulta esencial a medida que los atacantes usan cada vez más técnicas de transformación de archivos para ocultar datos antes de extraerlos.

Incidentes de seguridad como el ransomware “.devil” ilustran por qué es vital monitorear los cambios de extensión de archivos: en ese caso, los atacantes modificaron las extensiones a lo largo de múltiples servidores, deshabilitando simultáneamente la protección antivirus.

Transferencias de archivos fuera de horario y acceso remoto

Las transferencias de archivos que ocurren fuera del horario laboral representan un indicador crítico de posible robo de datos. Naturalmente, MonitUp marca actividades como grandes transferencias de datos durante la noche, los fines de semana o días festivos, cuando las operaciones normales son mínimas.

La brecha de datos de MISL proporciona un ejemplo claro de por qué el momento es importante: el perpetrador accedió a grandes cantidades de información confidencial principalmente fuera del horario laboral, un patrón que debería haber activado alertas inmediatas. Posteriormente, esta anomalía en el comportamiento se convirtió en un indicador reconocible de intención maliciosa.

MonitUp establece patrones de referencia para cada usuario y departamento, lo que permite al sistema detectar cuando el acceso a archivos se desvía de las normas establecidas. Momentos de inicio de sesión inusuales combinados con intentos excesivos de acceso a archivos constituyen un indicador de compromiso de alta fiabilidad.

Uso de herramientas no autorizadas para compartir archivos

Las organizaciones a menudo se enfrentan a amenazas por parte de empleados que utilizan aplicaciones de uso compartido de archivos no aprobadas. Estas herramientas no autorizadas crean puntos ciegos de seguridad que eluden los mecanismos de protección de datos corporativos.

MonitUp identifica cuando los empleados utilizan:

- Cuentas personales de almacenamiento en la nube (Dropbox, Google Drive, OneDrive) al margen de las instancias aprobadas por TI

- Servicios de transferencia de archivos como Transfer.sh que evaden la supervisión corporativa

- Conexiones de medios extraíbles que intentan extraer grandes volúmenes de datos

- Herramientas de enumeración de archivos que rastrean múltiples recursos compartidos de la red

De manera crítica, MonitUp detecta intentos de descubrir carpetas y archivos compartidos en sistemas en red, una técnica de reconocimiento que a menudo precede al robo de datos. Esta actividad de “File Share Enumeration” representa un primer paso clásico antes de que los actores malintencionados intenten extraer información valiosa.

Utilizar MonitUp para prevenir la exfiltración de datos

Además de detectar actividad sospechosa, MonitUp ofrece potentes herramientas preventivas que bloquean activamente los intentos de exfiltración de datos. Estas características se combinan para crear múltiples capas de protección para la información sensible.

Bloqueo de aplicaciones de transferencia de archivos no aprobadas

MonitUp controla de forma efectiva qué aplicaciones pueden acceder y transferir los datos de la empresa. Esta capacidad se dirige al shadow IT, es decir, el software no autorizado que los empleados pueden usar para eludir los protocolos de seguridad. El sistema identifica y bloquea las aplicaciones no aprobadas que traten de mover archivos fuera de la red.

Específicamente, MonitUp puede:

- Bloquear servicios de almacenamiento en la nube personales como instancias no autorizadas de Dropbox o Google Drive

- Impedir el uso de herramientas de transferencia de archivos no sancionadas

- Restringir la carga de archivos a servicios en la nube no aprobados

Para transferencias basadas en navegadores, MonitUp admite la configuración que redirige a los usuarios a navegadores aprobados cuando acceden a contenido sensible. Esta restricción garantiza que los archivos solo se carguen mediante canales donde existan mecanismos adecuados de monitoreo y protección.

Establecimiento de permisos de acceso a archivos por rol

El control de acceso basado en roles (RBAC) constituye la piedra angular de la estrategia preventiva de MonitUp. Este enfoque se alinea con el principio de privilegio mínimo, otorgando a los empleados acceso solo a los datos necesarios para sus funciones específicas.

A través de la interfaz de gestión de permisos de MonitUp, los administradores pueden:

- Crear controles de acceso granulares a nivel de directorio y de archivo

- Establecer jerarquías de roles que reflejen la estructura organizativa

- Aplicar listas de control de acceso (ACL) de Windows para permisos minuciosos

La implementación de RBAC a través de MonitUp reduce drásticamente la superficie de riesgo, ya que los empleados no pueden transferir archivos a los que ni siquiera tienen acceso. Además, este enfoque estructurado simplifica los procesos de incorporación y baja de personal al facilitar la actualización de los derechos de acceso cuando cambian las funciones laborales.

Alertas automatizadas para transferencias de archivos grandes

Los volúmenes inusuales de transferencia de archivos suelen indicar posibles intentos de exfiltración de datos. Por esta razón, MonitUp permite configurar alertas automáticas basadas en varios umbrales, incluidos el tamaño de los archivos y la frecuencia de transferencia.

Los administradores pueden personalizar los parámetros de alerta según:

- El tamaño máximo de archivos permitido para la transferencia

- El número de transferencias en un período de tiempo determinado

- Tipos o extensiones de archivo específicas que se estén moviendo

Una vez activadas, estas alertas permiten una respuesta rápida a posibles intentos de exfiltración. El sistema puede configurarse para tomar medidas inmediatas, desde bloquear la transferencia por completo hasta notificar al personal de seguridad para una investigación más profunda.

Además, MonitUp se integra con la infraestructura de seguridad existente, enviando datos de alerta a los sistemas de Security Information and Event Management (SIEM) para una coordinación exhaustiva de la respuesta a las amenazas. Este enfoque holístico garantiza que las actividades sospechosas de transferencia de archivos se aborden rápidamente antes de que los datos confidenciales salgan de la organización.

Beneficios de la supervisión de transferencias de archivos para cumplimiento y seguridad

La implementación de una supervisión sólida de las transferencias de archivos brinda importantes beneficios regulatorios y de seguridad que van más allá de la detección básica de amenazas. Las organizaciones se enfrentan a un mayor escrutinio sobre cómo manejan la información sensible, por lo que el cumplimiento normativo se ha convertido en una función esencial para el negocio, más que en un simple trámite.

Cumplir con los requisitos de manejo de datos de GDPR y HIPAA

Los marcos regulatorios imponen requisitos estrictos en los procesos de manejo de datos. GDPR exige informar sobre brechas de datos dentro de las 72 horas posteriores a su descubrimiento, mientras que HIPAA permite hasta 60 días. Esta diferencia significativa destaca la importancia de que las organizaciones que manejan datos en varias jurisdicciones implementen sistemas de monitoreo exhaustivos.

Las herramientas de monitoreo de archivos ofrecen capacidades esenciales para cumplir con estas normativas:

- Registro detallado de quién accedió a los archivos, cuándo se realizaron modificaciones y por qué se hicieron los cambios

- Documentación de las actividades de procesamiento que puede presentarse a las autoridades de supervisión cuando sea necesario

- Aplicación del cumplimiento de las leyes de privacidad de datos a través de salvaguardas técnicas

Las organizaciones que operan en industrias reguladas deben demostrar que aplican controles adecuados sobre la información sensible. En consecuencia, los sistemas de monitoreo de archivos generan evidencia de que las medidas de seguridad se aplican de manera activa, cumpliendo los requisitos de auditoría tanto para GDPR como para HIPAA.

Reducir el riesgo de amenazas internas mediante visibilidad

Las amenazas internas representan un desafío de seguridad costoso, con pérdidas anuales que alcanzan los 15.40 millones de dólares por incidente. La supervisión integral de archivos reduce este riesgo al proporcionar una mayor visibilidad sobre el comportamiento de los usuarios.

En toda la organización, los sistemas de monitoreo detectan señales de advertencia potenciales como:

- Intentos de acceso no autorizado a documentos confidenciales

- Patrones inusuales de cambio de nombre o cifrado de archivos

- Intentos de utilizar almacenamiento en la nube personal para datos corporativos

Esta visibilidad permite a las organizaciones identificar comportamientos maliciosos o negligentes de forma temprana. Sin duda, la detección oportuna minimiza las consecuencias financieras y el daño a la marca, pues los equipos de seguridad pueden intervenir antes de que la información salga de los límites organizacionales.

Mejorar la responsabilidad de los empleados y la preparación para auditorías

El monitoreo de transferencias de archivos establece cadenas de responsabilidad claras. Cuando ocurren incidentes de seguridad, los registros de auditoría detallados permiten rastrear con precisión quién accedió a qué información y cuándo.

La preparación para auditorías requiere mantener registros detallados de las actividades relacionadas con archivos. Estos registros son invaluables durante:

- Auditorías externas de cumplimiento

- Investigaciones internas de seguridad

- Análisis forense tras incidentes de seguridad

Más allá de los requisitos normativos, estos registros de auditoría ayudan a identificar debilidades en los procesos y oportunidades de capacitación. Las organizaciones pueden utilizar estos datos para fortalecer las prácticas de seguridad y demostrar la debida diligencia ante las partes interesadas.

Principalmente, los sistemas de monitoreo proporcionan pruebas contundentes de los esfuerzos de cumplimiento, ayudando a las organizaciones a evitar sanciones que pueden alcanzar los 20 millones de euros o el 4 % de la facturación anual según el GDPR.

Conclusión

La supervisión de transferencias de archivos se erige como un mecanismo de defensa esencial contra las fugas de datos. A lo largo de este artículo, hemos examinado cómo las transferencias de archivos no supervisadas generan vulnerabilidades de seguridad considerables, especialmente en entornos de trabajo remoto. En consecuencia, las empresas enfrentan riesgos crecientes de que su información sensible escape a través de adjuntos de correo electrónico, servicios en la nube y medios extraíbles.

MonitUp enfrenta directamente estos desafíos con capacidades de rastreo completas. El sistema supervisa los movimientos de archivos tanto en unidades locales como en la nube, genera alertas en tiempo real para compartir no autorizado y mantiene registros detallados de todas las actividades de archivo. Además, identifica signos de alerta técnicos como patrones de cifrado inusuales, transferencias fuera de horario y el uso de aplicaciones no aprobadas.

Lo más importante es que MonitUp permite a las organizaciones pasar de posturas reactivas a proactivas en materia de seguridad. En lugar de simplemente detectar brechas después de que ocurren, la plataforma previene activamente la exfiltración de datos mediante el bloqueo de aplicaciones, controles de acceso basados en roles y alertas automatizadas para transferencias sospechosas.

Los beneficios van más allá de la seguridad básica. Las empresas que utilizan la supervisión de transferencias de archivos cumplen con normativas estrictas bajo marcos como GDPR e HIPAA. Esta preparación para el cumplimiento reduce posibles multas y refuerza la gobernanza de seguridad en general. La visibilidad sobre los movimientos de archivos también minimiza los riesgos de amenazas internas y establece cadenas de responsabilidad claras.

La seguridad de los datos exige vigilancia en todos los canales de transferencia. Aunque las amenazas cibernéticas continúan evolucionando, herramientas como MonitUp brindan la visibilidad esencial para proteger la información sensible. Por tanto, la supervisión de transferencias de archivos deja de ser simplemente una solución técnica para convertirse en una necesidad empresarial fundamental en organizaciones comprometidas con la protección de sus activos digitales más valiosos.