كيفية مراقبة نقل الملفات: منع تسرب البيانات باستخدام MonitUp

هل تعلم أن 88% من خروقات البيانات تنطوي على خطأ بشري عند نقل الملفات الحساسة؟ تحتاج الشركات إلى مراقبة عمليات نقل الملفات بفعالية لحماية معلوماتها القيّمة. لقد وسّع العمل عن بُعد من النطاق الرقمي، مما يجعل تسرب البيانات الحساسة أسهل وأكثر سهولة دون اكتشاف.

غالبًا ما تبدأ حالات تسرب البيانات بنية حسنة، كأن يرسل موظف مستندًا سريًا إلى بريده الشخصي أو يرفع معلومات حساسة على خدمة تخزين سحابي غير مؤمّنة. وبذلك، يمكن أن تؤدي هذه الأفعال إلى حوادث أمنية خطيرة، وغرامات تنظيمية، وإلحاق الضرر بسمعة الشركة. وبالنسبة للشركات الصغيرة والمتوسطة، يُعدّ كشف التسرب مبكرًا أمرًا حاسمًا نظرًا لامتلاكها موارد محدودة للتعافي من الخروقات.

توفّر أدوات مراقبة نشاط الموظفين مثل MonitUp حلاً من خلال تتبّع تحركات الملفات عبر جميع القنوات—سواء بالبريد الإلكتروني أو الخدمات السحابية أو الأجهزة القابلة للإزالة. علاوة على ذلك، تساعد هذه الأنظمة في منع سحب البيانات عبر اكتشاف الأنماط المشبوهة وتنبيه المسؤولين قبل وقوع أي ضرر.

تستعرض هذه المقالة كيفية تعزيز أمن تكنولوجيا المعلومات للشركات الصغيرة والمتوسطة من خلال المراقبة المناسبة لعمليات نقل الملفات، والتعرف على علامات الإنذار المبكرة لاحتمال حدوث تسرب بيانات، وتطبيق ضوابط فعّالة باستخدام قدرات التتبع الشاملة لبرنامج MonitUp.

فهم مخاطر نقل الملفات في بيئات العمل عن بُعد

وسّعت بيئات العمل عن بُعد نطاق المخاطر المتعلقة بأمن البيانات بصورة كبيرة. فغالبًا ما تفتقر عمليات نقل الملفات خارج إطار المكاتب التقليدية إلى الآليات الأمنية القوية المتوفرة ضمن الشبكات المؤسسية، ما يخلق العديد من المنافذ لخروج معلومات حساسة.

القنوات الشائعة لنقل الملفات: البريد الإلكتروني والسحابة وUSB

تتم مشاركة الملفات عبر قنوات متعددة، لكل منها تحديات أمنية خاصة. يظل البريد الإلكتروني إحدى أكثر الطرق استخدامًا على الرغم من أنه عرضة بشكل ملحوظ للاعتراض. إذ يمكن بسهولة التقاط المرفقات غير المشفّرة أثناء الإرسال، خاصة عند استعمال شبكات عامة.

توفّر المنصات السحابية مثل Google Drive وDropbox وOneDrive سهولة في الاستخدام ولكنها تخلق ما يُعرف بـ«انتشار البيانات الخفي» عندما ينشئ الموظفون ملفات أو يشاركونها دون حوكمة مناسبة. كثيرًا ما تبقى هذه الملفات متاحة للجمهور أو مشتركة مع آخرين خارج نطاق الهدف لفترات طويلة دون أي كشف.

لا تزال أجهزة USB ووحدات التخزين الخارجية تشكّل تهديدات أمنية كبيرة رغم التطورات في التكنولوجيا السحابية. إذ تسمح هذه الأجهزة بنقل كميات هائلة من البيانات من دون اكتشافها عبر الشبكة، ما يجعلها شديدة الخطورة. يمكن لوحدة ذاكرة واحدة نسخ غيغابايتات من المعلومات المحمية في ثوانٍ، متجاوزة جميع ضوابط الأمان على الشبكة.

كيف تؤدي عمليات النقل غير المراقبة إلى تسرب البيانات

عندما لا تتم مراقبة عمليات نقل الملفات، تواجه الشركات مخاطر كبيرة. وفقًا للبيانات الأخيرة، ارتفع متوسط تكلفة خرق البيانات إلى 4.88 مليون دولار، أي بزيادة قدرها 10% عن العام السابق. وترجع هذه الخسائر المالية إلى عواقب عدة:

يؤدي انعدام الرؤية إلى فجوات خطيرة. من دون مراقبة حركة الملفات عبر الشبكات، لا يمكن للمؤسسات اكتشاف عمليات النقل غير المصرّح بها للبيانات الحساسة. إضافة إلى ذلك، غالبًا ما ينتج عن المشاركة غير المراقبة للملفات ما يلي:

- انتهاكات الامتثال للوائح مثل GDPR وHIPAA، مما يؤدي إلى غرامات باهظة

- وصول غير مصرّح به عبر كلمات مرور ضعيفة وغياب المصادقة المناسبة

- روابط عامة مستمرة فعّالة لفترة طويلة بعد انتهاء الحاجة إليها

غالبًا ما ينقل الموظفون العاملون عن بُعد الملفات دون مستوى الأمان المطبق على شبكات المؤسسة. ورغم أن الملفات المخزّنة داخليًا قد تُحمى بالتشفير، إلا أن هذا المستوى من الحماية غالبًا لا يُطبّق عند مشاركة الملفات عن بُعد. وهذا يخلق فجوة أمنية تعرض المعلومات الحساسة للخطر أثناء انتقالها بين المواقع أو الأجهزة.

أمثلة واقعية عن التهديدات الداخلية عبر مشاركة الملفات

تظهر التهديدات الداخلية بأشكال خبيثة أو عن طريق الخطأ. ففي عام 2017، أرسل موظف في Boeing جدول بيانات إلى زوجته لطلب المساعدة في تنسيق المحتوى. دون علمه، تضمنت الأعمدة المخفية معلومات شخصية عن حوالي 36,000 من زملائه. تسبب هذا التسرب العرضي في تكاليف بلغت 7 ملايين دولار لخدمات مراقبة الائتمان.

وبالمثل، واجهت Microsoft مشكلة خطيرة عندما كشف بعض الموظفين عن غير قصد بيانات تسجيل الدخول للبنية التحتية في GitHub التابعة للشركة. كان بإمكان هذه الثغرة منح المهاجمين وصولاً إلى خوادم Azure والأنظمة الداخلية لـMicrosoft، مما قد يؤدي إلى غرامات بملايين اليوروهات من GDPR إذا تضررت بيانات العملاء في أوروبا.

وفي حالة أخرى، قام موظفان في General Electric بتنزيل آلاف الملفات التي تحتوي على أسرار تجارية من خوادم الشركة، ثم رفعوها على التخزين السحابي أو أرسلوها إلى عناوين بريدهم الخاصة. وبعد تحقيق من قِبل مكتب التحقيقات الفيدرالي (FBI)، أُدين كلاهما وأُلزما بدفع 1.4 مليون دولار كتعويضات.

تؤكد هذه الأمثلة سبب ضرورة مراقبة عمليات نقل الملفات عبر جميع القنوات. سواء كانت تصرفات خبيثة أو عفوية، فإن حركة الملفات غير المراقبة تمثل واحدة من أخطر الثغرات الأمنية في بيئة العمل الموزعة اليوم. توفّر أدوات مراقبة نقل الملفات الفعّالة مستوى الرؤية اللازم لاكتشاف الأنشطة المشبوهة قبل تفاقمها إلى خروقات بيانات مكلفة.

|

|

|

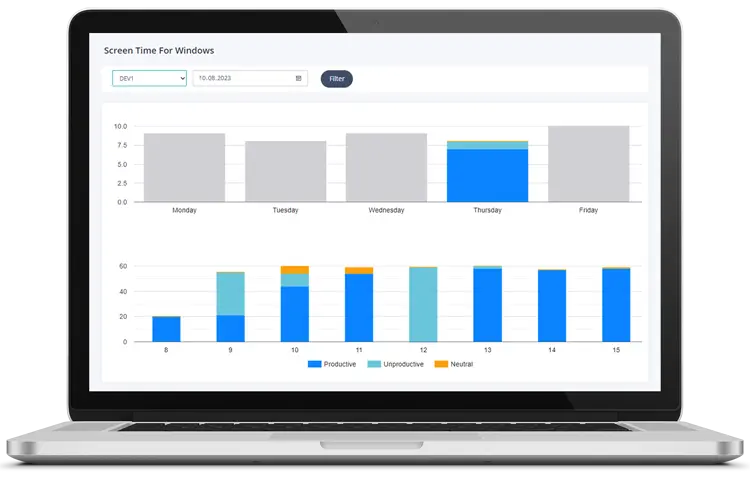

كيف يكتشف MonitUp عمليات نقل الملفات ويسجلّها

يقدّم MonitUp إمكانات قوية لمراقبة نقل الملفات تشكّل خط الدفاع الأول ضد تسرب البيانات. يطبّق هذا البرنامج عدة مستويات من التقنيات لتتبّع حركة الملفات، بغض النظر عن مكان حدوثها أو طريقتها.

تتبّع حركة الملفات عبر الأقراص المحلية والسحابة

ينشئ MonitUp بيئة مراقبة شاملة من خلال متابعة نقل الملفات عبر مواقع تخزين متعددة. يسجّل النظام بدقة جميع تحركات الملفات بين الأقراص المحلية والمشاركات الشبكية والأجهزة الخارجية. يضمن هذا النهج الشامل ألا تفلت أي عملية نقل دون رصد.

على عكس أدوات المراقبة البسيطة، يوسّع MonitUp إمكانات التتبّع لتشمل البيئات السحابية. يمكن للبرنامج فحص الملفات التي تم إنشاؤها أو تعديلها أو حذفها أو مجرد وجودها في مجلدات معينة على الشبكة أو خوادم SFTP أو خوادم FTP/s أو Amazon S3 Buckets أو Azure Blob. هذه التغطية الواسعة أساسية، حيث تعتمد المؤسسات أكثر فأكثر على حلول تخزين هجينة.

بالنسبة للبيئات المحلية، يراقب MonitUp أنشطة الملفات عبر خوادم Windows الخادمة والمجموعات العنقودية البيئية وبيئات workgroup. ويقوم البرنامج تلقائيًا بتسجيل كل مرة يتم فيها نسخ الملفات أو نقلها، مما ينشئ سجلًا تفصيليًا يتضمن:

- اسم الملف الذي تم نقله

- هوية الشخص الذي بدأ النقل

- موعد حدوث عملية النقل

- المصدر والموقع الوجهة

بالإضافة إلى ذلك، يساعد MonitUp في اكتشاف أنماط إعادة تسمية الملفات أو تشفيرها، والتي غالبًا ما تسبق محاولات سرقة البيانات. ومن خلال المراقبة الشاملة لعمليات نقل الملفات، يحصل المسؤولون على رؤى مهمة حول المخاطر الأمنية المحتملة التي قد لا تظهر خلاف ذلك.

تنبيهات فورية لمشاركة الملفات غير المصرّح بها

يتجاوز دور MonitUp المراقبة السلبية عبر توفير الحماية الفاعلة من خلال نظام التنبيهات الفوري. يمكن تهيئة البرنامج لإطلاق إشعارات عند حدوث أنشطة نقل ملفات مشبوهة. وتمكّن هذه التنبيهات فرق تكنولوجيا المعلومات من الاستجابة بسرعة لأي تهديدات محتملة، ما يمنع الخروقات قبل تفاقمها.

يمتاز نظام الإشعارات بإمكانية تخصيص عالية، حيث يمكن للمؤسسات تحديد معايير معيّنة لتعريف السلوكيات المشكوك فيها. على سبيل المثال، يستطيع MonitUp الإشارة إلى استخدام تطبيقات غير مصرّح بها أو ظهور كلمات مفتاحية محددة في المستندات المنقولة. كما يمكنه أخذ لقطات شاشة تلقائية كل خمس دقائق لموظفين معيّنين، مما يوفّر أدلة بصرية حول أنشطة التعامل مع الملفات.

من الجوانب المهمة أيضًا، يقوم MonitUp برصد الأنماط غير المعتادة مثل التنزيل من مواقع غير مألوفة أو تكرار محاولات الوصول أو محاولة الوصول لمعلومات حساسة من أجهزة أو عناوين IP غير موثوقة. غالبًا ما تشير هذه السلوكيات إلى حسابات مخترقة أو جهود نشطة لسحب البيانات.

سجلات تدقيق للوصول إلى الملفات وتعديلها

يتطلب تحقيق المساءلة الكاملة توثيقًا تفصيليًا لكل التفاعلات مع الملفات. ينشئ MonitUp سجلات تدقيق شاملة تتبّع كل عملية تتم على الملفات المراقبة، بما في ذلك العرض والتحرير والطباعة وأوامر القص/اللصق وحتى لقطات الشاشة.

تشمل سجلات التدقيق هذه تفاصيل على مستوى التحقيق الجنائي مثل:

- التوقيت الدقيق لكل عملية على الملف

- عناوين IP التي تم الوصول إلى الملفات منها

- أسماء الأجهزة المستخدمة في عملية النقل

- المسارات والمواقع الكاملة للملف

- هويات المستخدمين المرتبطة بكل إجراء

من خلال سجلات التدقيق التفصيلية هذه، تمكّن MonitUp المؤسسات من الحفاظ على الامتثال للأطر التنظيمية مثل GDPR وPCI وغيرها من قوانين خصوصية البيانات الإقليمية. إضافة إلى ذلك، فإن هذه السجلات ضرورية في التحقيقات الأمنية، حيث تساعد المسؤولين على تتبّع تسلسل الأحداث لأي عملية نقل ملفات مشبوهة.

ولتعزيز المراقبة الأمنية بصورة أكبر، يسمح MonitUp بالتكامل مع أدوات إدارة معلومات وأحداث الأمان (SIEM)، مما يتيح إعداد تقارير تدقيق موحّدة وربط سياسات حماية الملفات بآليات سير العمل. يوفر هذا التكامل بيئة مراقبة أمنية موحّدة تزيد بشكل كبير من قدرات اكتشاف التهديدات.

المؤشرات التقنية للنشاط المشبوه في الملفات

يعتمد منع تسرب البيانات بفاعلية على اكتشاف الإشارات الفنية الأساسية التي تسبق محاولات استخراج المعلومات. يراقب MonitUp عمليات نقل الملفات عبر متابعة مجموعة من الأنماط السلوكية المشبوهة التي تشير غالبًا إلى حوادث أمنية محتملة.

أنماط إعادة التسمية أو التشفير غير المعتادة

غالبًا ما يعمد المهاجمون إلى إعادة تسمية الملفات أو تشفيرها كجزء من عملية تهريب البيانات أو هجمات الفدية. يكتشف MonitUp هذه الأنماط المشبوهة عبر تحليل خواص الملفات وسلوكياتها. فعندما تتم إعادة تسمية الملفات بامتدادات عالية التعقيد (رموز عشوائية على ما يبدو)، فإن ذلك يشكل مؤشرًا على نشاط برمجيات الفدية. ويقارن النظام تلقائيًا امتدادات الملفات مع الأنماط الخبيثة المعروفة ويطلق التنبيهات عند العثور على تطابق.

كما تستدعي التغييرات المفاجئة لملفات متعددة في وقت واحد إجراء تحقيق فوري. في الواقع، يستطيع MonitUp الكشف عن تحويل ملفات سليمة ذات امتدادات قياسية (.jpg و.pdf و.docx) إلى صيغ غريبة. يعتبر هذا النوع من كشف الأنماط بالغ الأهمية في ظل استغلال المهاجمين لأساليب تحويل الملفات بغرض إخفاء البيانات قبل سحبها.

تجسد حوادث مثل فيروس «.devil» أهمية مراقبة تغييرات الامتداد—في تلك الحالة، قام المهاجمون بتعديل الامتدادات في عدة خوادم بالتزامن مع تعطيل الحماية المضادة للفيروسات.

تحويل الملفات خارج أوقات الدوام والوصول عن بُعد

تشير عمليات نقل الملفات التي تتم خارج ساعات العمل المعتادة إلى احتمال سرقة البيانات. على هذا الأساس، يضع MonitUp علامة على أنشطة مثل عمليات نقل كبيرة للبيانات أثناء الليل أو عطلات نهاية الأسبوع أو العطلات الرسمية—حيث تكون النشاطات العادية محدودة.

تقدم حادثة اختراق MISL مثالًا واضحًا لأهمية التوقيت—إذ وصل المنفذ إلى كميات ضخمة من البيانات الحساسة في الغالب خارج أوقات العمل، وهو نمط كان يجب أن يطلق تنبيهات فورية. فيما بعد، أصبح هذا السلوك الشاذ مؤشرًا يمكن التعرف عليه لنوايا ضارة.

يضع MonitUp خطوطًا أساسية لنشاط كل مستخدم وقسم، مما يتيح للنظام اكتشاف محاولات الوصول إلى الملفات عندما تختلف عن الأنماط المعتادة. إذ يشكل الدمج بين أوقات تسجيل الدخول غير العادية وعدد كبير من محاولات الوصول مؤشرًا قويًا على احتمالية الاختراق.

استخدام أدوات غير مصرّح بها لمشاركة الملفات

كثيرًا ما تواجه المؤسسات تهديدات من موظفين يستخدمون تطبيقات تبادل ملفات غير معتمدة. تؤدي هذه الأدوات غير الموثوقة إلى وجود ثغرات أمنية في مراقبة البيانات.

يحدد MonitUp حالات استخدام الموظفين:

- حسابات التخزين السحابي الشخصية (مثل Dropbox أو Google Drive أو OneDrive) خارج البيئة المعتمدة من قسم IT

- خدمات نقل الملفات مثل Transfer.sh التي تتجاوز مراقبة المؤسسة

- توصيل وسائط قابلة للإزالة بهدف استخراج كميات كبيرة من البيانات

- أدوات مسح الملفات التي تستكشف مشاركات الشبكة بشكل موسّع

من الأهمية بمكان أن يكتشف MonitUp محاولات الوصول إلى المجلدات والملفات عبر الأنظمة الشبكية—وهي تقنية استطلاعية غالبًا ما precedد سحب البيانات. يمثّل هذا النشاط المعروف بـ«File Share Enumeration» الخطوة الأولى الكلاسيكية قبل أن يحاول المهاجمون استخراج المعلومات القيّمة.

من خلال مراقبة هذه المؤشرات التقنية، يمكن للمؤسسات الكشف عن محاولات تسرب البيانات قبل خروج المعلومات الحساسة من شبكتها، وبالتالي الحفاظ على وضعها الأمني والالتزام باللوائح.

استخدام MonitUp لمنع تهريب البيانات

فضلًا عن اكتشاف النشاط المشبوه، يوفّر MonitUp أدوات وقائية قوية تمنع محاولات استخراج البيانات بنشاط. تعمل هذه الميزات معًا لتوفير طبقات متعددة من الحماية للمعلومات الحساسة.

حجب تطبيقات نقل الملفات غير المصرّح بها

يتحكم MonitUp بفاعلية في التطبيقات التي بإمكانها الوصول إلى بيانات الشركة ونقلها. تهدف هذه القدرة إلى مواجهة ما يُعرف بـ«تقنية الظل»—وهي البرامج غير المصرح بها التي قد يستخدمها الموظفون لتجاوز بروتوكولات الأمان. يكتشف النظام ويمنع التطبيقات غير المصرح بها والتي تحاول نقل الملفات خارج الشبكة.

على وجه التحديد، يستطيع MonitUp:

- حظر خدمات التخزين السحابي الشخصية مثل إصدارات Dropbox أو Google Drive غير المصرّح بها

- منع استخدام أدوات نقل ملفات غير معتمدة

- إيقاف رفع الملفات إلى خدمات سحابية غير معتمدة

بالنسبة لعمليات النقل المستندة إلى المتصفحات، يدعم MonitUp إعدادات إعادة توجيه المستخدمين إلى متصفحات معتمدة عند الوصول إلى محتوى حساس. يضمن هذا القيد أن تكون عمليات رفع الملفات محصورة على القنوات التي تتوفر بها آليات المراقبة والحماية المناسبة.

تعيين أذونات الوصول إلى الملفات حسب الدور

يشكّل التحكم في الوصول بناءً على الدور (RBAC) حجر الأساس لاستراتيجية MonitUp الوقائية. يتماشى هذا الأسلوب مع مبدأ «الحد الأدنى من الامتيازات»، حيث يحصل الموظفون على الوصول فقط للبيانات الضرورية لمهام عملهم.

من خلال واجهة إدارة الأذونات في MonitUp، يمكن للمسؤولين:

- إنشاء ضوابط وصول دقيقة على مستوى المجلد والملفات

- إعداد تسلسل هرمي يعكس البنية التنظيمية للشركة

- تطبيق قوائم التحكم في وصول Windows (ACLs) لإعداد الأذونات بمنتهى الدقة

يساعد تنفيذ RBAC عبر MonitUp في تقليل مساحة التهديد بشكل كبير، حيث لا يستطيع الموظفون نقل الملفات التي لا يملكون حق الوصول إليها أساسًا. علاوة على ذلك، يُسهل هذا النهج المنظم إجراءات ضم الموظفين الجدد أو إنهاء خدماتهم، إذ يُبسّط عملية تعديل حقوق الوصول عندما تتغير مسؤوليات العمل.

تنبيهات تلقائية لعمليات نقل الملفات الكبيرة

غالبًا ما تشير أحجام الملفات الكبيرة التي يتم نقلها إلى احتمال تهريب البيانات. من هنا، يسمح MonitUp بضبط تنبيهات تلقائية بناءً على عدة حدود، مثل حجم الملف أو تكرار عمليات النقل.

يمكن للمسؤولين تخصيص معايير التنبيه استنادًا إلى:

- الحجم الأقصى المسموح للملف المراد نقله

- عدد عمليات النقل ضمن إطار زمني محدد

- أنواع ملفات أو امتدادات معينة

عند تفعيل التنبيهات، يمكن الاستجابة بسرعة لمحاولات محتملة لسحب البيانات. وقد يُضبط النظام للقيام بإجراءات فورية—مثل حظر النقل على الفور أو تنبيه فريق الأمان لمزيد من التحقيق.

فضلًا عن ذلك، يتكامل MonitUp مع البنية الأمنية الحالية، بحيث يزوّد أنظمة إدارة معلومات وأحداث الأمان (SIEM) بالبيانات المتعلقة بالتنبيهات قصد تنسيق الاستجابة على نحو شامل. يضمن هذا النهج المتكامل التعامل الفوري مع أي نشاط مريب لنقل الملفات قبل مغادرة البيانات الحساسة للمؤسسة.

فوائد مراقبة نقل الملفات على مستوى الامتثال والأمان

يؤدي تطبيق مراقبة شاملة لنقل الملفات إلى تحقيق منافع امتثال وتنظيم مهمة، تتجاوز مجرد اكتشاف التهديدات. تواجه المؤسسات تدقيقًا متزايدًا حول كيفية تعاملها مع المعلومات الحساسة، ما يجعل الامتثال وظيفة أساسية لاستمرارية الأعمال وليس مجرد عنصر شكلي.

الالتزام بمعايير GDPR وHIPAA في إدارة البيانات

تفرض الأطر التنظيمية متطلبات صارمة على عمليات التعامل مع البيانات. تلزم اللائحة العامة لحماية البيانات (GDPR) بالإبلاغ عن الخروقات خلال 72 ساعة من اكتشافها، فيما تسمح HIPAA بفترة تصل إلى 60 يومًا. يبرز هذا الاختلاف الكبير سبب ضرورة تنفيذ نظم مراقبة شاملة لدى المؤسسات التي تتعامل مع بيانات عبر نطاقات قانونية مختلفة.

تتيح أدوات مراقبة الملفات قدرات ضرورية لتلبية هذه اللوائح:

- سجلات مفصلة حول من قام بالوصول إلى الملفات، ووقت تعديلها، وسبب التغيير

- توثيق لأنشطة المعالجة يمكن تقديمه للجهات الرقابية عند الحاجة

- فرض الامتثال لقوانين الخصوصية من خلال ضمانات تقنية

يجب على المؤسسات العاملة في القطاعات المنظمة إثبات تطبيق ضوابط سليمة للمعلومات الحساسة. ومن ثم، توفّر أنظمة مراقبة الملفات أدلة على أنه يتم فرض الضمانات الأمنية بنشاط، مما يلبي متطلبات المدققين لكلٍّ من GDPR وHIPAA.

خفض مخاطر التهديد الداخلي من خلال الرؤية

تمثّل التهديدات الداخلية تحدّيًا أمنيًا مكلفًا، حيث تصل الخسائر السنوية إلى 15.40 مليون دولار للحادث الواحد. تعمل المراقبة الشاملة للملفات على تقليل هذا الخطر بما توفره من رؤية أكبر لسلوك المستخدمين.

على نطاق المؤسسة، تكشف أنظمة المراقبة العلامات التحذيرية المحتملة، مثل:

- محاولات وصول غير مصرّح بها لمستندات حساسة

- أنماط إعادة تسمية أو تشفير غير مألوفة

- محاولات استخدام تخزين سحابي شخصي للبيانات المؤسسية

تمكّن هذه الرؤية المؤسسات من اكتشاف السلوكيات الضارة أو المهملة في وقت مبكر. وبلا شك، يؤدي الكشف المبكر إلى تقليل العواقب المالية والأضرار على السمعة، إذ تستطيع فرق الأمان التدخّل قبل مغادرة البيانات حدود المؤسسة.

تعزيز مساءلة الموظفين والاستعداد للتدقيق

تؤسس مراقبة نقل الملفات سلاسل واضحة للمساءلة. فعند وقوع حوادث أمنية، تتيح سجلات التدقيق المفصّلة تتبع من اطلع على المعلومات ومتى فعل ذلك.

يتطلب الاستعداد للتدقيق الاحتفاظ بسجلات واسعة حول الأنشطة المتعلقة بالملفات. وتلك السجلات ذات قيمة خلال:

- عمليات التدقيق الخارجي للامتثال

- التحقيقات الأمنية الداخلية

- التحليلات الجنائية بعد الحوادث الأمنية

إلى جانب المتطلبات التنظيمية، تساعد سجلات التدقيق في كشف نقاط الضعف في العمليات وفرص تحسين التدريب. يمكن للمؤسسات الاستفادة من هذه البيانات لتعزيز ممارسات الأمن وإثبات التزامها لأصحاب المصلحة.

ولعل الأهم من ذلك أن أنظمة المراقبة توفر دليلًا قاطعًا على جهود الامتثال، مما يساعد المؤسسات على تجنّب غرامات قد تصل إلى 20 مليون يورو أو 4% من حجم المبيعات السنوية بموجب GDPR.

الخلاصة

تعد مراقبة نقل الملفات آلية دفاع بالغة الأهمية للحماية من تسرب البيانات. وكما رأينا في هذه المقالة، يؤدّي عدم مراقبة مشاركة الملفات إلى مخاطر أمنية شديدة، خاصة في بيئات العمل عن بُعد. فتواجه الشركات احتمالية خروج المعلومات الحساسة عبر المرفقات البريدية أو الخدمات السحابية أو الوسائط القابلة للإزالة.

يوفّر MonitUp حلولًا مباشرة لهذه التحديات عبر قدرات التتبع الشاملة. فهو يراقب حركة الملفات في الأقراص المحلية والسحابات، ويولد تنبيهات فورية عند نقل غير مصرّح به، ويحافظ على سجلات تدقيق مفصّلة لكل الأنشطة. علاوة على ذلك، يستطيع اكتشاف الإشارات الفنية المسبقة مثل أنماط تشفير غير مألوفة، وعمليات نقل في غير أوقات الدوام، واستخدام تطبيقات غير معتمدة.

أهم ما في الأمر أن MonitUp ينقل المؤسسات من وضع رد الفعل إلى الوضع الاستباقي في مجال الأمن. بدلًا من اكتشاف الخروقات بعد وقوعها، يمنع النظام فعليًا عمليات تهريب البيانات عبر حجب التطبيقات، وضبط الأذونات بناءً على الدور، وتنبيهات تلقائية حول أي نقل مشبوه.

ولا تقتصر الفوائد على الجانب الأمني فحسب، بل تمتد لتشمل متطلبات الامتثال الصارمة وفق لوائح مثل GDPR وHIPAA. حيث يحدّ الالتزام القوي من أي غرامات محتملة ويعزز الحوكمة الأمنية. كما تقلل الرؤية في حركة الملفات من مخاطر التهديد الداخلي وتؤسّس لمسؤولية واضحة.

إن أمان البيانات يتطلب يقظة شاملة في جميع قنوات النقل. ورغم استمرار تطور التهديدات السيبرانية، فإن أدوات مثل MonitUp توفّر الرؤية الضرورية لحماية المعلومات الحساسة. من ثم، لا تعد مراقبة نقل الملفات حلاً تقنيًا وحسب، بل ضرورة أساسية لاستمرارية الأعمال وحماية الأصول الرقمية الأكثر قيمة لدى المؤسسات.